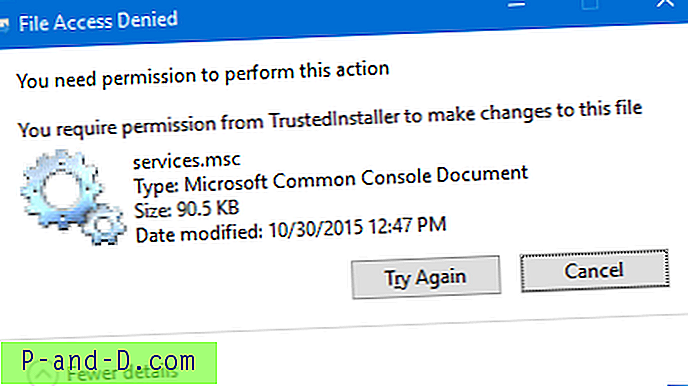

Même lors de l'exécution de programmes élevés (Administrateur), certaines clés de registre et certains fichiers ne sont pas accessibles en écriture. Cela peut être dû au fait que les fichiers appartiennent à TrustedInstaller et qu'aucun accès en écriture n'est accordé aux administrateurs. Dans ce cas, l'exécution du programme en tant que TrustedInstaller peut aider à corriger une clé de registre verrouillée ou à effacer un fichier inaccessible de toute façon.

Comment exécuter des programmes en tant que TrustedInstaller

Vous pouvez lancer des programmes en tant que TrustedInstaller à l'aide de différents outils ou méthodes. Suivez l'un des outils ci-dessous qui vous convient.

AdvancedRun

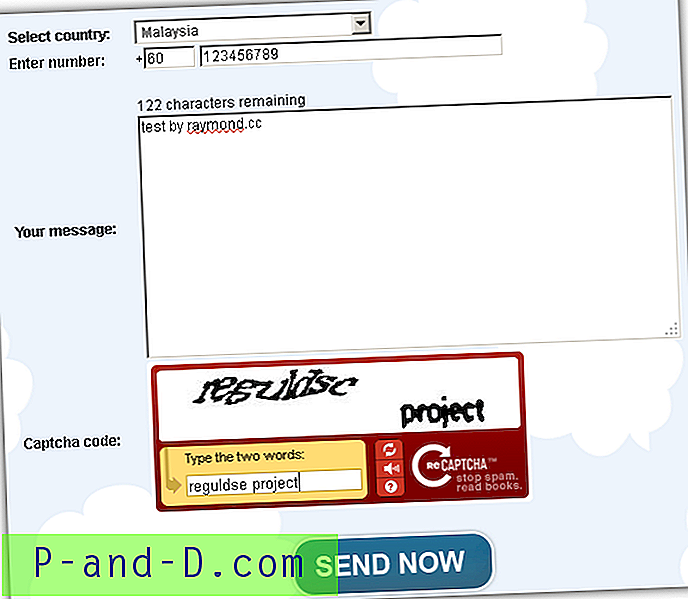

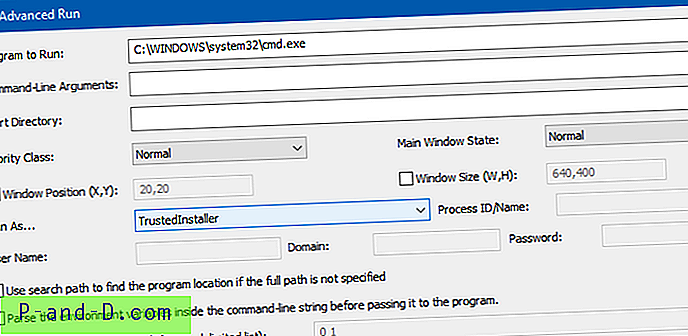

AdvancedRun de Nirsoft vous permet d'exécuter un programme avec différents paramètres que vous choisissez, y compris - priorité faible ou élevée, répertoire de démarrage, état de la fenêtre principale (minimisé / maximisé), exécutez le programme avec différents utilisateurs ou autorisations, paramètres de compatibilité du système d'exploitation et Variables d'environnement. Vous pouvez également enregistrer les paramètres souhaités dans un fichier de configuration, puis exécuter automatiquement le programme à partir de la ligne de commande avec les paramètres souhaités.

En utilisant Advanced Run, vous lancez également un programme sous SYSTEM, TrustedInstaller ou un autre contexte utilisateur.

Vous pouvez également utiliser la syntaxe de ligne de commande AdvancedRun suivante pour lancer un programme en tant que TrustedInstaller.

AdvancedRun.exe / EXEFilename "c: \ windows \ system32 \ cmd.exe" / RunAs 8 / Run

Ce qui précède lance l'invite de commandes en tant que TrustedInstaller.

Dans l'exemple ci-dessus, la valeur «8» du paramètre / RunAs définit le mode Exécuter en tant que sur TrustedInstaller. Pour exécuter un programme en tant qu'utilisateur SYSTEM, passez la valeur «4». Si vous ne savez pas quelle est la bonne valeur à utiliser à partir de la ligne de commande, choisissez simplement l'option souhaitée dans l'interface utilisateur, enregistrez-la dans le fichier de configuration, puis vérifiez les valeurs stockées dans le fichier de configuration (.cfg).

PowerRun

PowerRun est un utilitaire gratuit qui peut lancer des programmes sous les privilèges TrustedInstaller. Si vous avez une clé de registre verrouillée ou un fichier appartenant à TrustedInstaller et que vous ne pouvez pas renommer ou remplacer le fichier, cet outil peut vous aider.

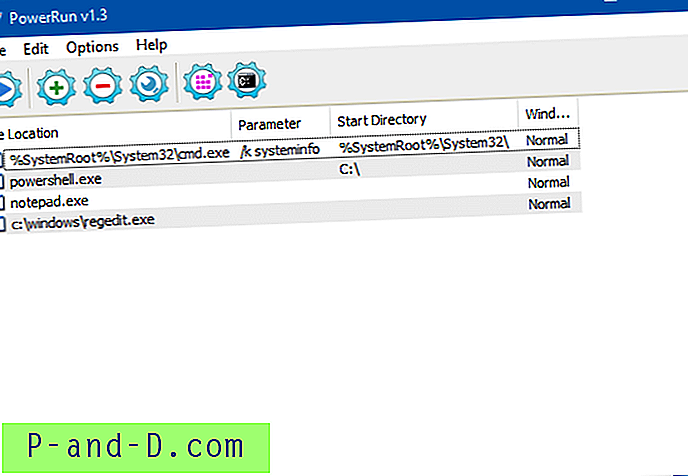

Téléchargez PowerRun et exécutez-le. Ajoutez les programmes nécessaires à la liste et exécutez-les en tant que TrustedInstaller.

Prise en charge de la ligne de commande PowerRun

PowerRun prend en charge les arguments de ligne de commande suivants.

Utilisation: PowerRun_x64.exe [/ SW:Commandes: / SW: 0 = Masquer la fenêtre / SW: 1 = Afficher la fenêtre (par défaut) / SW: 2 = Réduire la fenêtre / SW: 3 = Agrandir la fenêtre / WD: (Chemin) = Répertoire de travail / SYS = Seul utilisateur système (pas TrustedInstaller) Exemples: PowerRun_x64.exe "C: \ Test.exe" PowerRun_x64.exe "C: \ Test.exe" param1 param2 etc. PowerRun_x64.exe "C: \ Test.bat" param1 param2 etc. PowerRun_x64.exe / SW : 2 "/ WD: C: \" notepad.exe C: \ test.txt PowerRun_x64.exe Regedit.exe "C: \ Test.reg" PowerRun_x64.exe Regedit.exe /SC:\Test.reg PowerRun_x64.exe% SystemRoot% \ system32 \ cmd.exe PowerRun_x64.exe cmd.exe / k echo bonjour le monde! PowerRun_x64.exe / SYS cmd.exe / k echo bonjour le monde! PowerRun_x64.exe / SW: 0 "Reg.exe" ajouter "HKLM \ Software \ keyname" / v "nom_valeur" / t REG_SZ / d "bonjour" / f

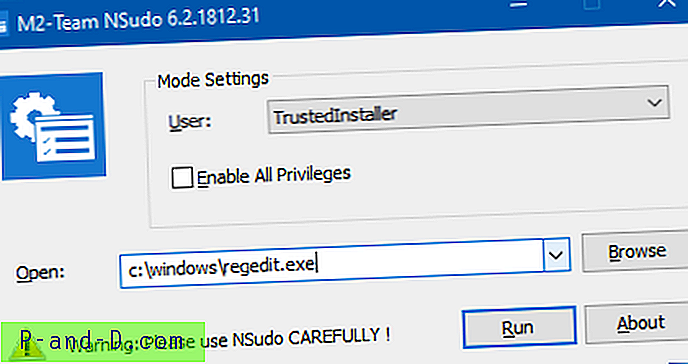

NSudo

NSudo (GitHub) est un outil similaire à PowerRun, mais il peut lancer des programmes sous System (LocalSystem), Current User, Current Process ou le compte TrustedInstaller.

NSudo: prise en charge de la ligne de commande

NSudo version 6.2.1812.31 -U: [Option] Créez un processus avec l'option utilisateur spécifiée. Options disponibles: T TrustedInstaller S Système C Utilisateur actuel P Processus actuel D Processus actuel (à droite) PS: il s'agit d'un paramètre obligatoire. -P: [Option] Créez un processus avec l'option de privilège spécifiée. Options disponibles: E Activer tous les privilèges D Désactiver tous les privilèges PS: Si vous souhaitez utiliser les privilèges par défaut pour créer un processus, veuillez ne pas inclure le paramètre "-P". -M: [Option] Créez un processus avec l'option Niveau d'intégrité spécifiée. Options disponibles: S Système H Élevé M Moyen L Faible PS: Si vous souhaitez utiliser le niveau d'intégrité par défaut pour créer un processus, veuillez ne pas inclure le paramètre "-M". -Prioritaire: [Option] Créer un processus avec l'option [priorité de processus spécifiée. Options disponibles: Inactif Ci-dessousNormal Normal AboveNormal High RealTime PS: Si vous souhaitez utiliser la priorité de processus par défaut pour créer un processus, veuillez ne pas inclure le paramètre "-Priority". -ShowWindowMode: [Option] Créez un processus avec une option de mode fenêtre spécifiée. Options disponibles: Afficher Masquer Maximiser Réduire PS: Si vous souhaitez utiliser le mode fenêtre par défaut pour créer un processus, veuillez ne pas inclure le paramètre "-ShowWindowMode". -Attendez que NSudo attende la fin du processus créé avant de quitter. PS: Si vous ne voulez pas attendre, veuillez ne pas inclure le paramètre "-Wait". -CurrentDirectory: [DirectoryPath] Définissez le répertoire actuel du processus. PS: Si vous souhaitez utiliser le répertoire courant de NSudo, veuillez ne pas inclure le paramètre "-CurrentDirectory". -UseCurrentConsole Créez un processus avec la fenêtre de console actuelle. PS: Si vous souhaitez créer un processus avec la nouvelle fenêtre de console, veuillez ne pas inclure le paramètre "-UseCurrentConsole". -Version Affiche les informations de version de NSudo. -? Affichez ce contenu. -H Afficher ce contenu. -Aide Afficher ce contenu. Menu contextuel: -Installer : copiez NSudo dans le répertoire Windows et ajoutez le menu contextuel. -Désinstaller : Supprimer NSudo dans le répertoire Windows et le menu contextuel. PS: 1. Tous les arguments de la commande NSudo ne respectent pas la casse. 2. Vous pouvez utiliser "/" ou "-" remplacer "-" et utiliser "=" remplacer ":" dans les paramètres de la ligne de commande. Par exemple, "/ U: T" et "-U = T" sont équivalents. 3. Pour garantir la meilleure expérience, NSudoC ne prend pas en charge le menu contextuel.

Exemple:

Pour exécuter l'invite de commandes en tant que TrustedInstaller, activez tous les privilèges et le niveau d'intégrité par défaut:

NSudo -U: T -P: E cmd

Process Hacker

Si vous utilisez l'excellent programme Process Hacker Process Manager, vous pouvez lancer un programme en tant que TrustedInstaller de deux manières différentes:

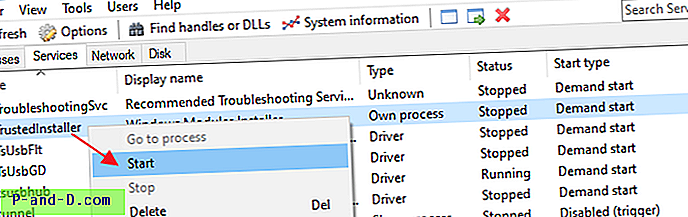

Option 1: utilisation des options intégrées

Dans Process Hacker, cliquez sur l'onglet Services. Cliquez avec le bouton droit sur le service TrustedInstaller et cliquez sur Démarrer .

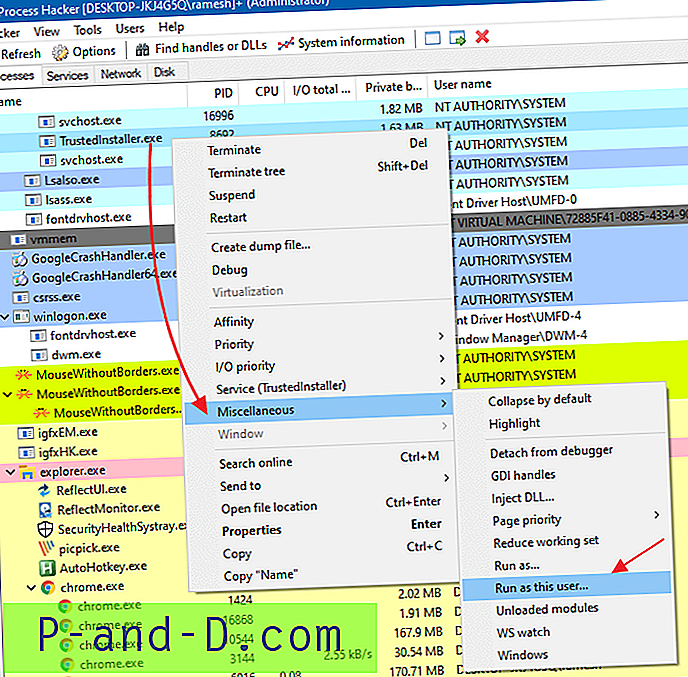

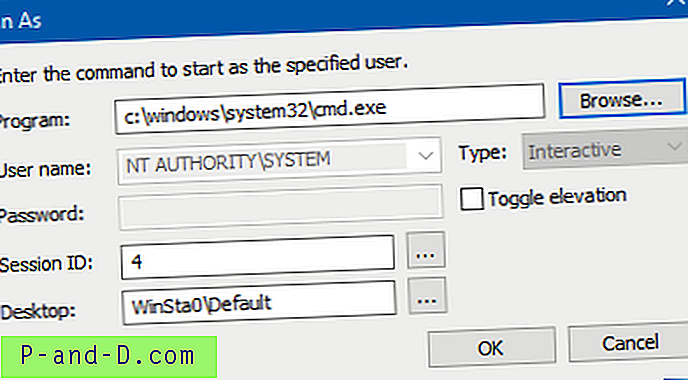

Revenez à l'onglet Processus, cliquez TrustedInstaller.exe bouton droit sur TrustedInstaller.exe, cliquez sur Divers et cliquez sur Exécuter en tant que cet utilisateur…

Tapez le programme que vous souhaitez exécuter en tant que TrustedInstaller - par exemple, invite de commande ( cmd.exe ), puis cliquez sur OK.

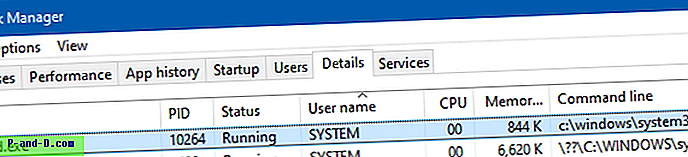

Notez que le champ Nom d'utilisateur lit NT AUTHORITY\SYSTEM . En outre, lorsqu'un programme est lancé dans un contexte TrustedInstaller, le Gestionnaire des tâches ou tout autre gestionnaire de processus montrerait qu'il s'exécute en tant qu'utilisateur SYSTEM.

C'est le cas si vous utilisez une méthode dans l'article ci-dessus. C'est normal et peut être ignoré. Le processus généré s'exécute avec les privilèges TrustedInstaller bien qu'il indique SYSTEM .

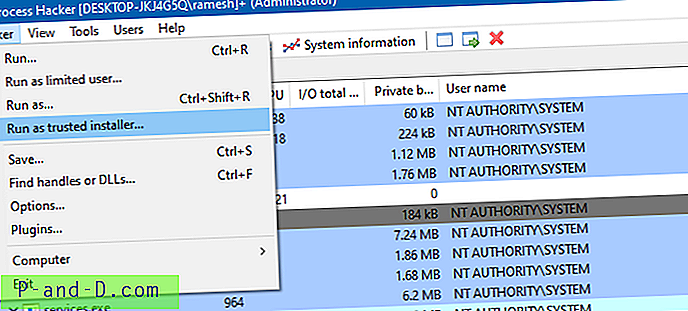

Option 2: utiliser un plugin

Le téléchargement d'un plug-in Process Hacker (fichier .dll) vous permet d'exécuter des programmes en tant que TrustedInstaller via le menu principal de Process Hacker. Voici les liens de téléchargement du plugin:

TrustedInstallerPlugin_x32.zip (pour 32 bits) https://wj32.org/processhacker/forums/download/file.php?id=795&sid=37bfe842abb595845e0663ae5b4da06b TrustedInstallerPlugin_x64.zip (pour 64- bit32 https: // bitj.org /forums/download/file.php?id=796&sid=37bfe842abb595845e0663ae5b4da06b Code source sur GitHub: https://github.com/processhacker/plugins-extra/tree/master/TrustedInstallerPlugin (via) TrustedInstaller: https /wj32.org/processhacker/forums/viewtopic.php?t=2407

Après avoir copié TrustedInstallerPlugin.dll dans le TrustedInstallerPlugin.dll Process Hacker\Plugins, fermez et rouvrez Process Hacker.

Vous verrez la commande Exécuter en tant qu'installateur de confiance… dans le menu principal.

Mots de clôture

L'exécution de programmes sous les privilèges TrustedInstaller peut être risquée, et vous n'aurez pas besoin de le faire dans la plupart des cas, et tant que les programmes peuvent accéder aux fichiers système nécessaires. Ce type d'élévation ne doit être utilisé que lorsque cela est nécessaire et si vous savez ce que vous faites.

J'ai vu des cas où TrustedInstaller a incorrectement verrouillé des DLL système spécifiques et le système lui-même n'a pas pu lire le fichier, affichant 0 Ko dans l'Explorateur. Accéder aux propriétés du fichier et cliquer sur l'onglet Sécurité a montré que les autorisations ne pouvaient pas être affichées. Et ICACLS.EXE lors de l'exécution à partir de l'invite de commande Admin ne pouvait même pas voir le fichier, car il disait: «Le système ne peut pas trouver le fichier spécifié. 0 fichier traité avec succès; Échec du traitement de 1 fichier ».

Finalement, j'ai dû utiliser le lancement de l'invite de commandes sous les droits Ti puis effacer ces fichiers avant d'exécuter le Vérificateur des fichiers système.