NetCut est un outil de type déni de service qui s'exécute sur Windows et est capable de couper la connectivité Internet d'une personne lorsque les deux sont connectés dans le même réseau local. Fondamentalement, le protocole ARP est utilisé pour traduire les adresses IP en adresses MAC et NetCut exploite la faiblesse du protocole ARP sans état en raison du manque d'authentification.

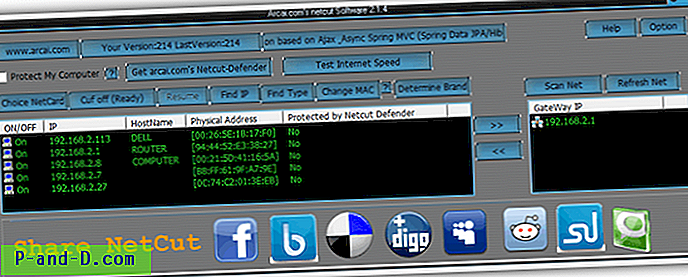

NetCut est très facile à utiliser et peut être utilisé par n'importe qui. Exécutez simplement l'outil et il détectera tous les appareils connectés dans le même réseau local. Vous pouvez ensuite sélectionner n'importe quelle cible dans la liste, puis cliquer sur le bouton «Couper», et en quelques secondes, la cible perdra sa connexion Internet. La cible affectée n'aura aucune idée de ce qui s'est passé même si un programme de pare-feu est installé.

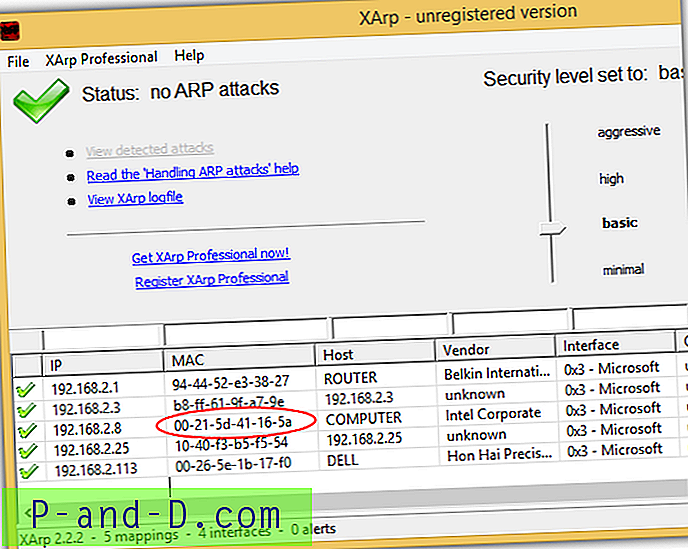

En raison du fonctionnement de NetCut, aucun pare-feu n'est capable d'empêcher ni même de détecter l'attaque. En fait, la configuration d'entrées ARP statiques comme la plupart des autres sites Web suggérés ne vous protégera pas contre les attaques NetCut car NetCut attaque directement la passerelle et non l'utilisateur. Voici une enquête sur le fonctionnement de NetCut ainsi que sur la méthode de protection contre l'attaque DoS. Comme nous l'avons mentionné précédemment, aucun des logiciels de pare-feu tels que ZoneAlarm, Comodo, Outpost, GlassWire, SpyShelter, Privatefirewall, etc. n'est capable de détecter une attaque NetCut. Cependant, vous pouvez utiliser XArp, qui est un outil gratuit qui peut détecter l'usurpation ARP. En installant XArp et en l'exécutant, vous serez instantanément averti lorsqu'il détecte une attaque d'usurpation ARP, y compris l'attaque de NetCut. La capture d'écran ci-dessous montre un XArp en cours d'exécution sans attaques. Prenez note de l'adresse MAC 00-21-5d-41-16-5a entourée en rouge qui est associée à l'IP 192.168.2.8.

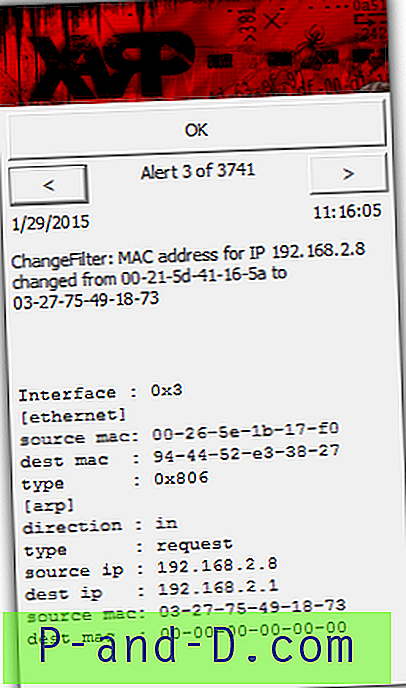

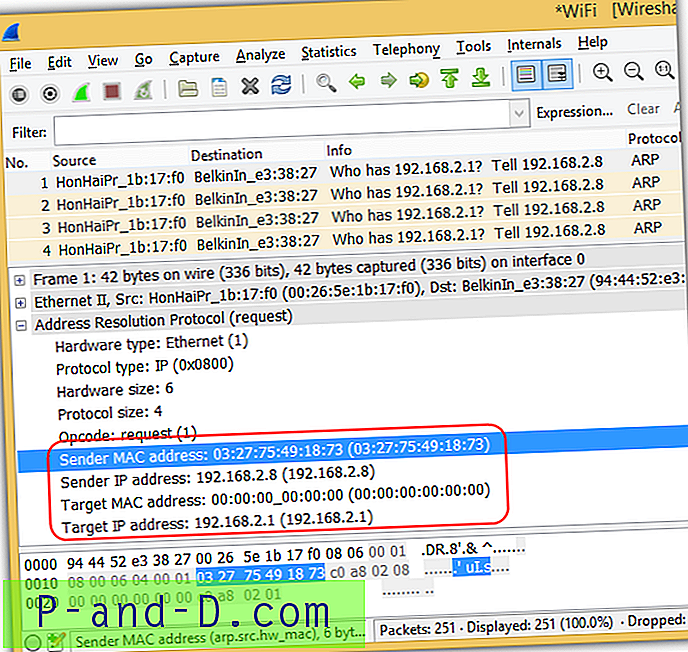

Lorsque NetCut commence à attaquer l'IP 192.168.2.8 pour tenter de couper la connexion Internet, XArp le détecte immédiatement et affiche une fenêtre contextuelle d'alerte avec quelques messages différents. Le message le plus important serait celui qui signale que l'adresse MAC pour l'IP 192.168.2.8 a été changée de 00-21-5d-41-16-5a à 03-27-75-49-18-73.

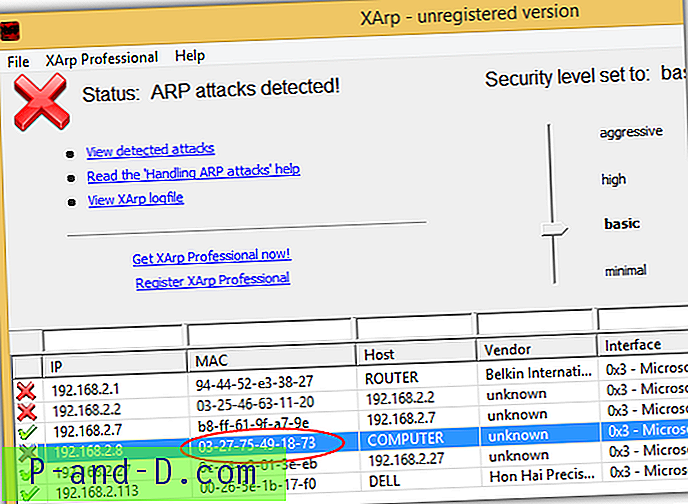

Si vous lancez le programme XArp à partir de l'icône de la barre de notification, vous verrez que l'adresse MAC de l'IP 192.168.2.8 a été changée en 03-27-75-49-18-73, ce qui est évidemment faux.

Cela signifie que NetCut envoie un paquet usurpé pour informer la passerelle que l'IP 192.168.2.8 est associé à une adresse MAC incorrecte. Étant donné que l'IP 192.168.2.8 n'est pas mappé à la bonne adresse MAC, la connexion Internet est également interrompue. Même un renifleur de paquets tel que Wireshark confirme que les paquets usurpés sont envoyés à la passerelle avec une mauvaise adresse MAC mappée à l'IP 192.168.2.8.

Lorsque NetCut attaque activement une cible sur le réseau, il envoie continuellement des paquets usurpés à la passerelle afin qu'il n'y ait aucune chance pour la passerelle d'obtenir la table ARP dynamique correcte. Ici, nous avons 5 façons possibles de se protéger contre les attaques NetCut.

1. Table ARP statique dans le routeur

Étant donné que NetCut envoie des paquets usurpés au routeur pour jouer avec la table ARP dynamique, vous pouvez résoudre ce problème en configurant une table ARP statique dans le routeur. L'implémentation d'un routage ARP statique protégera toutes les personnes connectées au réseau. Cependant, ce n'est pas vraiment une solution pour tout le monde car beaucoup de routeurs à domicile de base ne prennent pas en charge la table ARP statique et cela n'a pas de sens de l'implémenter sur un WiFi public. Faire cela sur un grand réseau d'entreprise nécessite également beaucoup de main-d'œuvre pour maintenir les mappages d'adresses IP à MAC.

2. NetCut

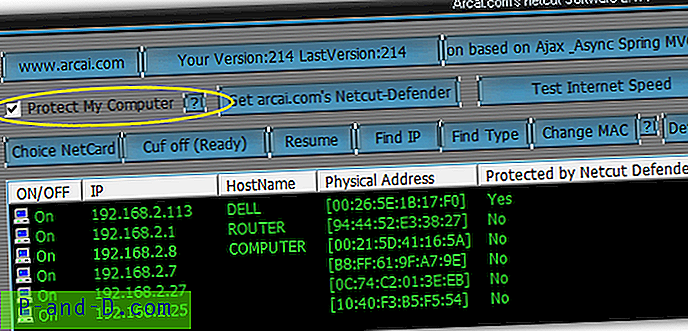

Ironiquement, le programme NetCut qui est utilisé pour couper la connexion Internet d'une personne a une option pour se protéger contre l'attaque. Assurez-vous simplement que la case «Protéger mon ordinateur» est cochée et cela garantira que votre adresse IP est mappée à la bonne adresse MAC.

Fondamentalement, NetCut protège contre sa propre attaque en envoyant constamment des paquets à la passerelle informant le routeur du mappage correct de l'adresse IP à l'adresse MAC. Le routeur sera facilement inondé de paquets lorsque NetCut est utilisé pour attaquer et protéger.

Télécharger NetCut

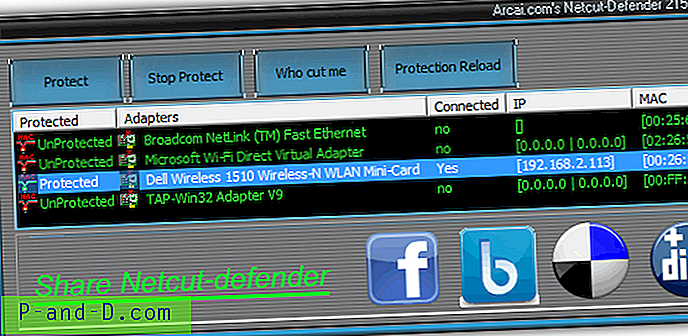

3. NetCut Defender

Si vous n'êtes pas à l'aise avec un programme d'attaque tel que NetCut installé et exécuté sur votre ordinateur en raison de problèmes juridiques, l'auteur de NetCut a également créé un programme de protection appelé NetCut Defender. Fondamentalement, il fait la même chose que l'option "Protéger mon ordinateur" trouvée dans NetCut, sauf sans la possibilité de couper la connexion d'une personne.

Nulle part sur le site officiel de NetCut Defender ne mentionne que cela coûte 9, 99 $. Vous commencerez à obtenir des popups lancinants pour acheter le programme après quelques heures d'utilisation. Nous ne pouvons pas confirmer l'utilisation d'essai de NetCut Defender car nous ne l'avons pas testé de manière approfondie, mais ce que nous pouvons confirmer, c'est qu'il peut sûrement vous protéger contre les attaques NetCut.

Télécharger NetCut Defender

4. Outpost Firewall Pro

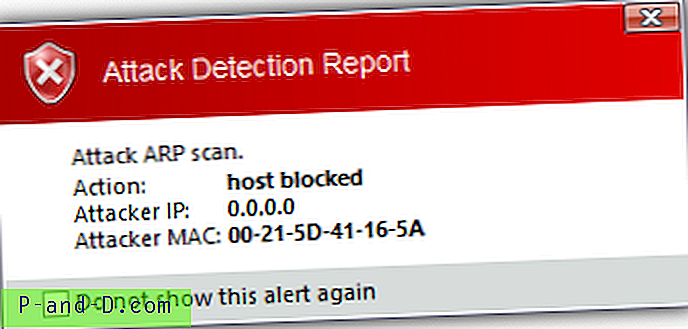

Lorsque NetCut est lancé, il exécutera automatiquement un balayage de diffusion ARP pour détecter tous les périphériques connectés sur le réseau. Par exemple, si l'ordinateur exécutant NetCut est connecté à une passerelle réseau 192.168.2.1, il effectuera un balayage ARP de 192.168.2.1 à 192.168.2.255. Contrairement au ping ICMP qui peut être facilement bloqué, les requêtes ARP reçoivent normalement une réponse et ne sont pas bloquées. Lorsqu'un périphérique répond à la demande ARP effectuée par NetCut, le périphérique est ajouté à la liste qui peut être attaquée. Outpost Firewall Pro a une option pour bloquer l'analyse ARP.

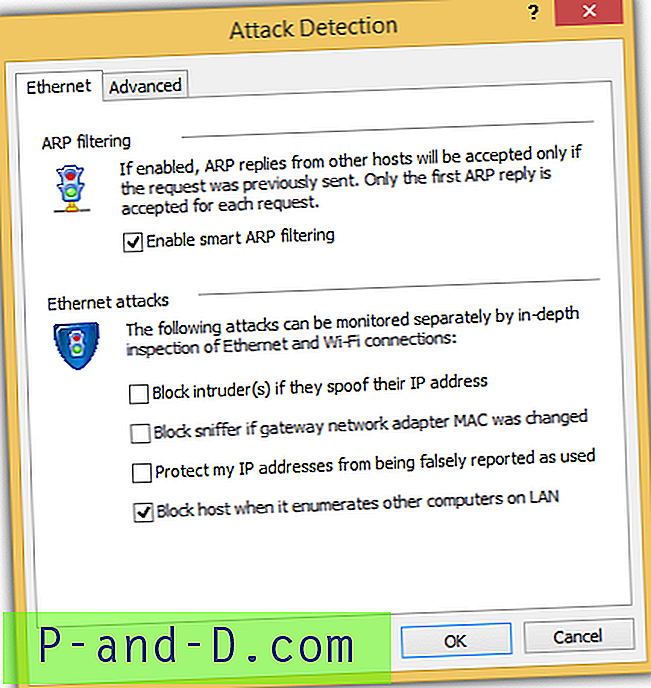

Accédez à Paramètres> Paramètres avancés> Détection d'attaque> cliquez sur le bouton Personnaliser> sélectionnez " Bloquer l'hôte lorsqu'il énumère d'autres ordinateurs sur le réseau local " et cliquez sur OK pour fermer la fenêtre Détection d'attaque, puis sur OK pour enregistrer les paramètres.

L'activation de cette option empêchera votre ordinateur d'être répertorié dans NetCut. L'attaquant attaquera très probablement un autre ordinateur au lieu du vôtre. Outpost Firewall Pro est un shareware qui coûte 29, 95 $ pour un abonnement d'un an sur une seule licence.

Télécharger Outpost Firewall Pro

5. ESET Smart Security

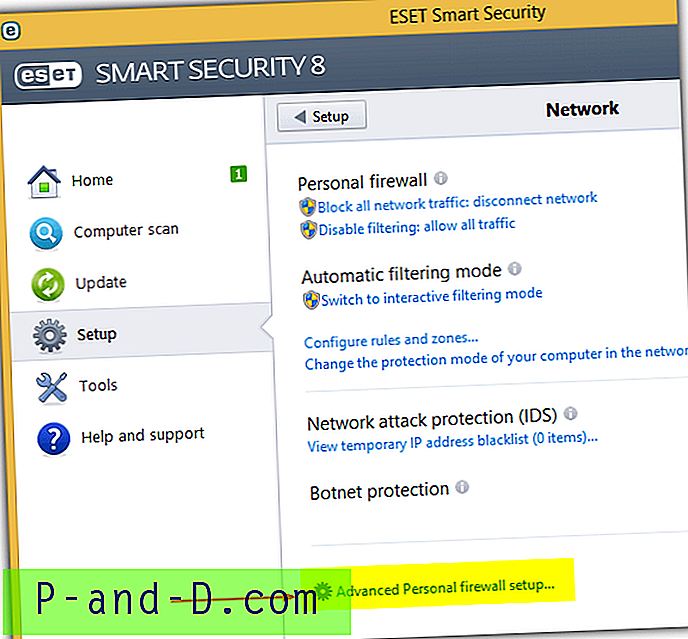

ESET Smart Security est l'une des rares applications de sécurité Internet pouvant être configurée pour interdire les réponses à une demande ARP. En faisant cela, NetCut ne sera pas en mesure de trouver votre ordinateur lors d'un balayage ARP lorsque le programme est lancé ou lorsque le bouton "Refresh Net" est cliqué. Pour configurer ESET Smart Security pour bloquer une analyse ARP, ouvrez le programme, accédez à Configuration et cliquez sur Réseau . Cliquez sur Configuration avancée du pare-feu personnel qui se trouve en bas.

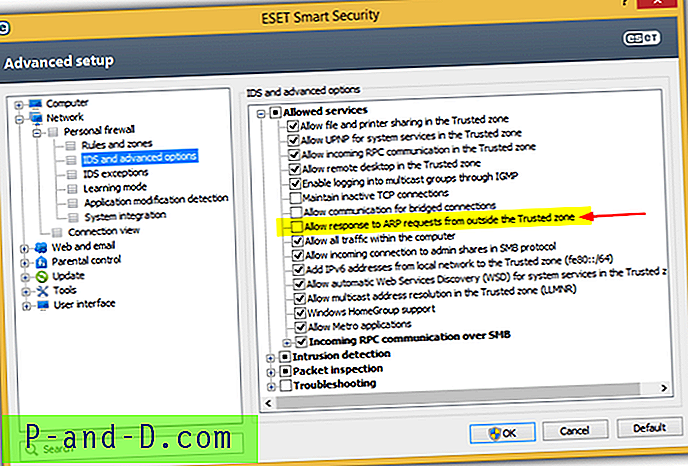

Développez Réseau > Pare - feu personnel et sélectionnez IDS et options avancées . Décochez « Autoriser la réponse aux demandes ARP en dehors de la zone de confiance » et cliquez sur OK.

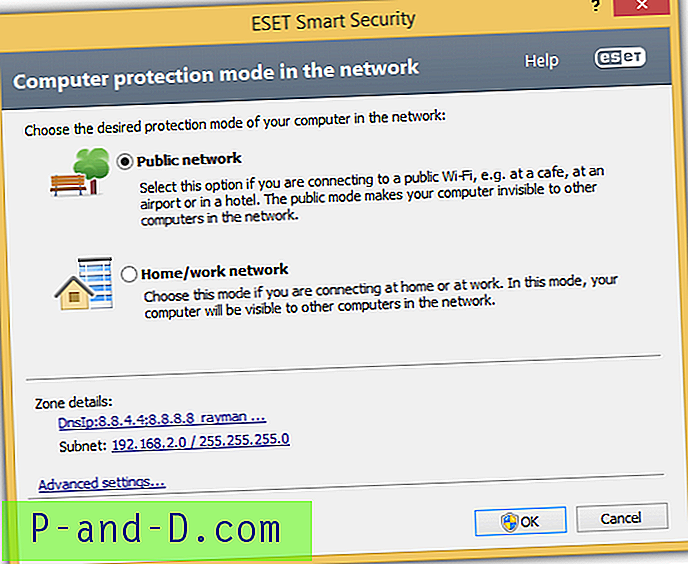

Pour que ce paramètre prenne effet, vous devez sélectionner le «Réseau public» comme mode de protection souhaité de votre ordinateur sur le réseau. Normalement, cette option apparaîtra lorsque vous êtes connecté à un nouveau réseau. Pour vérifier les paramètres, dans la configuration de la protection du réseau, cliquez sur « Modifier le mode de protection de votre ordinateur dans le réseau ».

Sélectionnez l' option Réseau public et cliquez sur OK.

Le programme NetCut ne pourra pas trouver votre ordinateur sur le réseau, vous protégeant ainsi contre les attaques.

Télécharger ESET Smart Security