La protection de votre compte de messagerie principal est très importante. Certaines des méthodes efficaces pour protéger votre mot de passe de messagerie consistent à utiliser un logiciel de chiffrement de frappe, un clavier virtuel, des extensions de navigateur à remplissage automatique, etc., mais nous devons encore être prêts pour le pire, et si un pirate parvient à obtenir votre mot de passe? La réponse consiste à utiliser une authentification à deux facteurs, également appelée vérification en deux étapes.

Récemment, vous trouverez de nombreux services en ligne majeurs tels que Google, Facebook, Dropbox, LastPass et Microsoft qui vous permettent de configurer une vérification en deux étapes pour votre compte. Vous pouvez soit configurer votre téléphone pour recevoir des SMS ou des appels vocaux, soit installer une application d'authentification sur votre smartphone qui génère un code de sécurité. En surface, la méthode ci-dessus semble sûre mais est en fait inefficace contre les menaces modernes telles que le phishing et les logiciels malveillants mobiles qui peuvent intercepter les messages SMS.

Un appareil qui est plus sûr à utiliser comme authentification de deuxième facteur serait YubiKey . Fondamentalement, YubiKey est un petit appareil résistant à l'eau et à l'écrasement qui ne nécessite pas de pilotes ou de batteries pour fonctionner. Tout ce que vous devez faire est d'insérer la YubiKey dans un port USB et de toucher le capteur effectuera automatiquement l'authentification de 2ème étape. Si vous avez acheté une YubiKey, nous vous montrons ici comment configurer votre YubiKey avec Google, LastPass et KeePass.

Configurer YubiKey avec Google

Votre compte Google pourrait être le compte en ligne le plus important si vous vous êtes inscrit à d'autres services avec votre Gmail. Avant de commencer à configurer votre YubiKey avec un compte Google, assurez-vous que vous effectuez les étapes ci-dessous en utilisant le navigateur Google Chrome, car d'autres navigateurs comme Firefox ne prennent actuellement pas en charge le protocole U2F.

1. Visitez https://accounts.google.com/SmsAuthConfig et cliquez sur le bouton " Démarrer la configuration ".

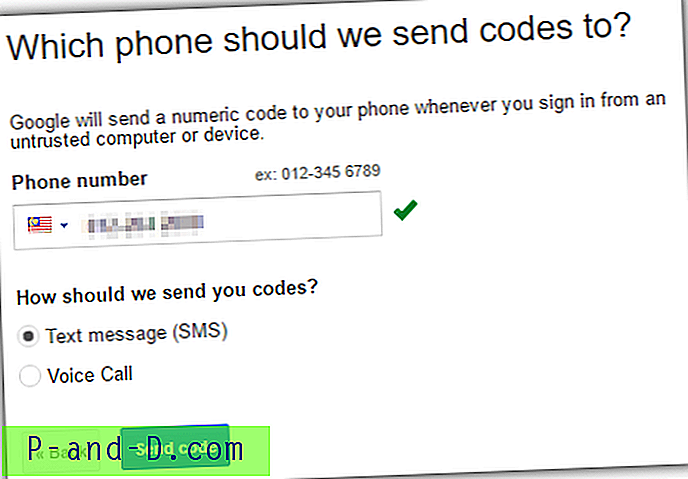

2. Entrez votre numéro de téléphone et choisissez de recevoir le code par SMS ou appel vocal, puis cliquez sur « Envoyer le code ».

3. Vous recevrez un code de vérification à 6 chiffres sur votre téléphone qui sera entré à l'étape suivante, puis en cliquant sur le bouton Vérifier .

4. Cliquez sur Suivant pour approuver l'ordinateur actuel, puis sur Confirmer pour activer la vérification en deux étapes.

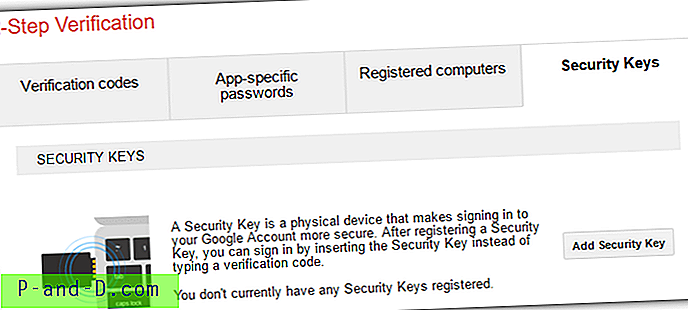

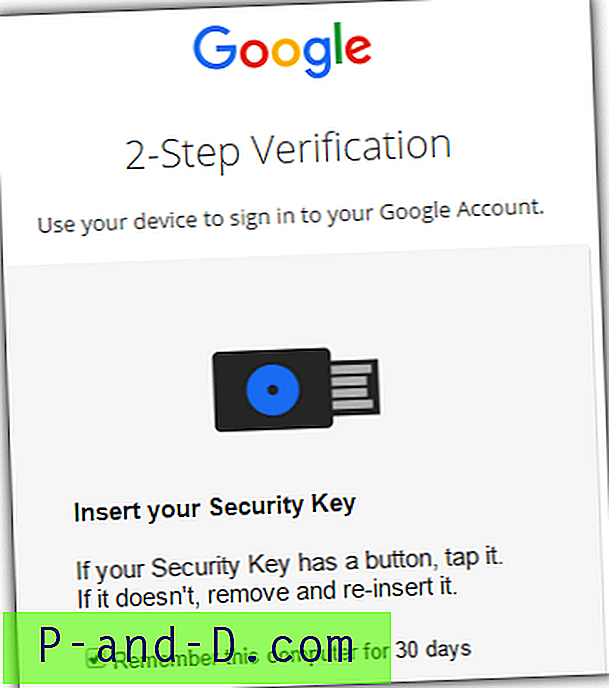

5. Sur la page de vérification en deux étapes, cliquez sur l'onglet « Clés de sécurité » et cliquez sur le bouton « Ajouter une clé de sécurité ».

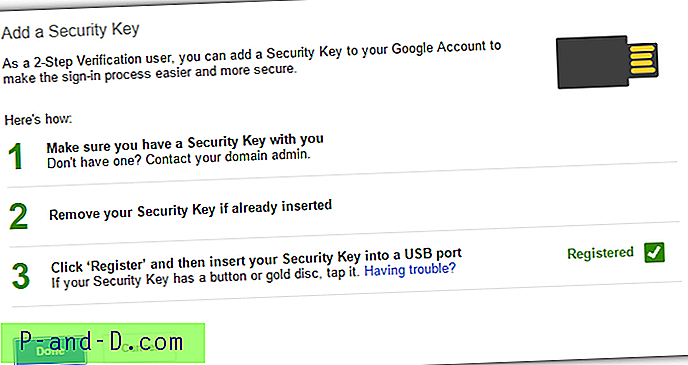

6. Insérez votre YubiKey dans le port USB et cliquez sur le bouton Enregistrer .

7. Touchez le capteur de YubiKey lorsque vous y êtes invité. Le bouton Terminé sera activé pour que vous puissiez cliquer une fois l'enregistrement de votre YubiKey avec votre compte Google terminé.

Google se souvient de l'ordinateur actuellement connecté via les cookies du navigateur pendant 30 jours sans vous demander de passer par la vérification en deux étapes. Après 30 jours ou si les cookies sont effacés, la connexion à votre compte Google vous demandera d'utiliser votre appareil YubiKey pour vous connecter.

Configurer YubiKey avec LastPass

LastPass est le gestionnaire de mots de passe basé sur le cloud en ligne le plus populaire qui peut vous aider à utiliser des mots de passe différents et complexes pour chaque compte. La protection de votre mot de passe principal est de la plus haute importance car si quelqu'un parvient à voler votre mot de passe principal, il aura accès à tous vos comptes stockés dans votre gestionnaire de mots de passe. YubiKey peut fournir une couche de protection renforcée supplémentaire au-dessus de votre mot de passe principal.

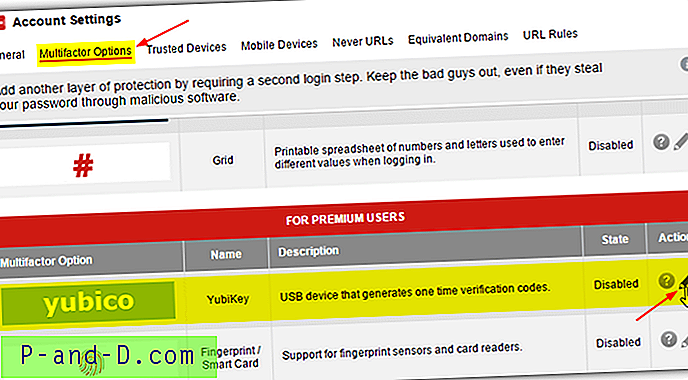

1. Visitez Paramètres du compte LastPass.

2. Cliquez sur Options multifactorielles

3. Faites défiler jusqu'à YubiKey et cliquez sur l'icône Modifier.

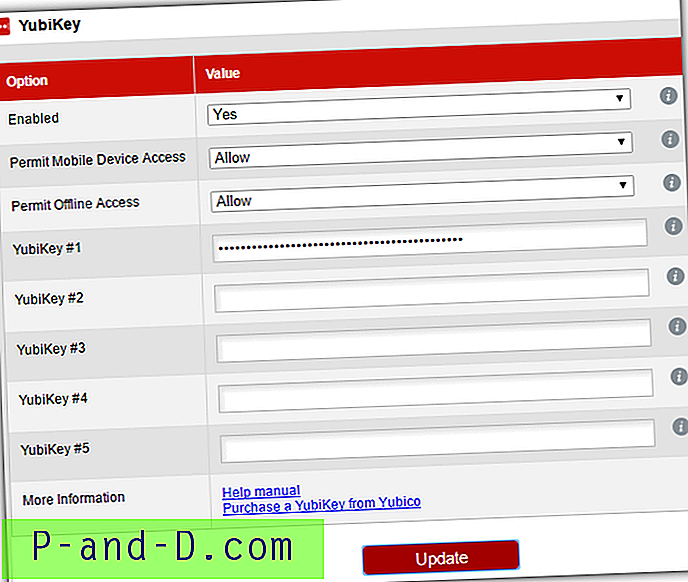

4. Sélectionnez l'option Oui pour Activé, autorisez ou interdisez éventuellement l'accès hors ligne et aux appareils mobiles. Cliquez sur la YubiKey # 1 et touchez le capteur de la YubiKey qui remplira automatiquement le premier emplacement avec des caractères masqués pour associer votre YubiKey à votre compte LastPass.

5. Cliquez sur le bouton Mettre à jour .

Notes supplémentaires : L'utilisation de YubiKey avec LastPass nécessitera un abonnement LastPass Premium à 1 $ par mois ou 12 $ par an, ce qui est beaucoup moins cher par rapport à Dashlane Premium.

Configurer YubiKey avec KeePass

KeePass est considéré comme l'un des meilleurs sinon le meilleur logiciel de gestion de mot de passe local principalement parce qu'il est open source, flexible et très extensible à l'aide de plugins. Bien que KeePass possède sa propre technologie unique connue sous le nom de Secure Desktop qui protège efficacement votre mot de passe principal contre les enregistreurs de frappe, il est toujours bon de renforcer davantage votre coffre-fort KeePass crypté avec un deuxième facteur physique YubiKey.

Si vous avez utilisé KeePass, vous devriez savoir qu'il est moins convivial et nécessite une configuration manuelle sur la plupart des paramètres. Malheureusement, YubiKey ne fonctionne pas hors de la boîte, même après l'installation du plugin. Voici les étapes pour configurer votre YubiKey avec KeePass.

1. Téléchargez le gestionnaire de personnalisation YubiKey et installez-le.

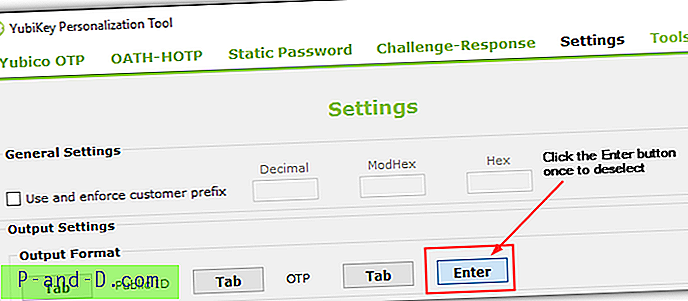

2. Insérez votre YubiKey dans un port USB et exécutez l' outil de personnalisation YubiKey .

3. Allez dans Paramètres et cliquez une fois sur le bouton Entrée à l'aide du curseur de votre souris pour désélectionner l'option. La modification est automatiquement enregistrée après avoir désélectionné le bouton Entrée.

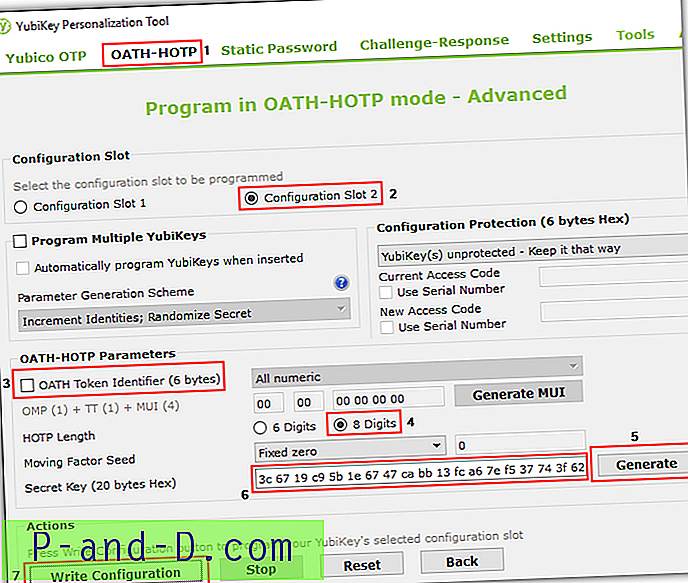

4. Accédez à OATH-HOTP, sélectionnez l' emplacement de configuration 2 (par défaut, l'emplacement 2 n'est pas utilisé), décochez la case « OATH Token Identifier (6 octets) », sélectionnez « 8 chiffres » pour la longueur HOTP, cliquez sur le bouton Générer pour générer un clé secrète aléatoire, faites une copie de la clé secrète et cliquez sur le bouton Écrire la configuration .

5. Téléchargez la version professionnelle de KeePass (v2.x)

6. Installez ou extrayez KeePass si vous avez téléchargé la version portable dans un nouveau répertoire.

7. Téléchargez le plugin OtpKeyProv, extrayez le fichier OtpKeyProv.plgx dans le répertoire KeePass.

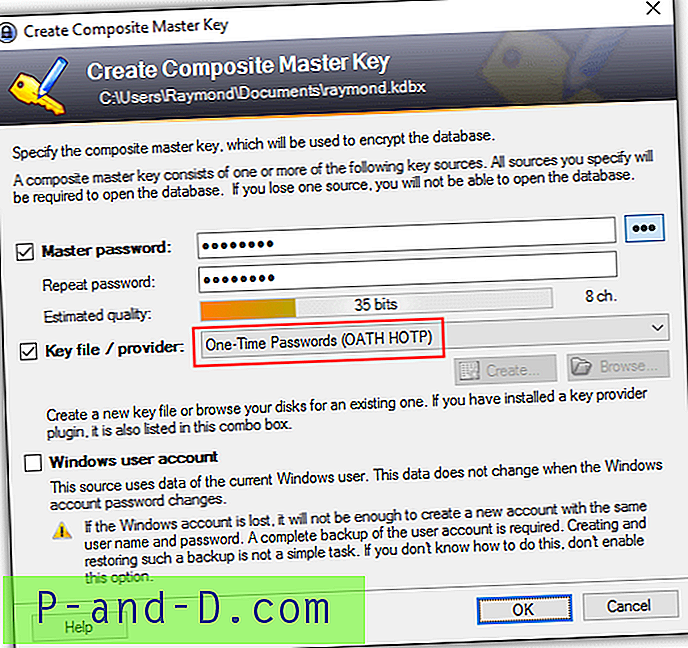

8. Exécutez KeePass et vous devriez être invité à créer une clé principale composite si c'est la première fois que vous exécutez KeePass. Spécifiez la clé principale, cochez la case « Fichier clé / fournisseur » et sélectionnez « Mots de passe à usage unique (OATH HOTP) » et cliquez sur OK. Si vous avez déjà une base de données KeePass, connectez-vous, allez dans Fichier et sélectionnez Changer la clé principale.

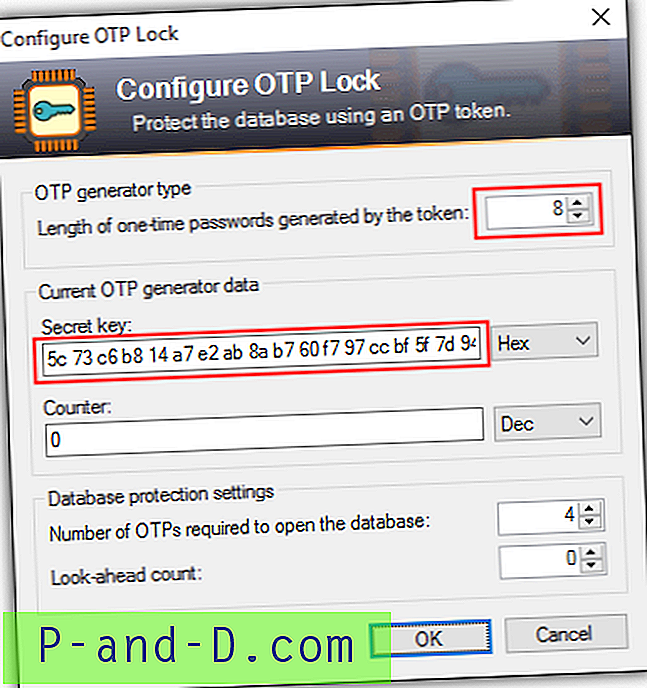

9. KeePass vous demandera maintenant de configurer votre verrou OTP en spécifiant la clé secrète que vous avez copiée précédemment à l'étape 4. Collez la clé secrète dans la boîte et cliquez sur OK. Enregistrez la base de données pour que les modifications prennent effet.

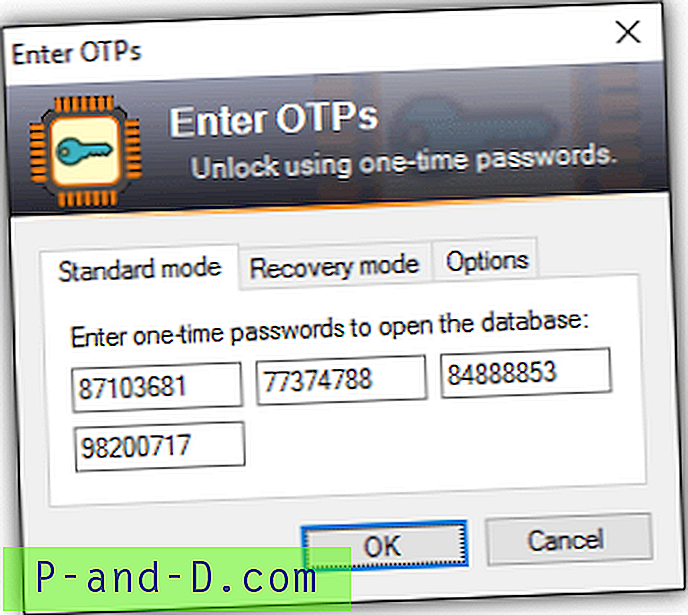

10. Lorsque vous essayez d'ouvrir KeePass avec la base de données protégée par YubiKey, vous serez invité à entrer le mot de passe à usage unique. Toutes les cases devront être remplies avec le mot de passe à usage unique en appuyant et en maintenant le capteur YubiKey pendant 3 secondes jusqu'à ce que le mot de passe à utilisation unique soit généré.

Si vous souhaitez vous connecter à votre base de données KeePass mais que vous n'avez pas votre YubiKey avec vous, il est toujours possible de vous connecter en utilisant le mode de récupération. Accédez à l'onglet Mode de récupération et entrez la clé secrète qui a été générée de manière aléatoire par l'outil de personnalisation YubiKey à l'étape 4.

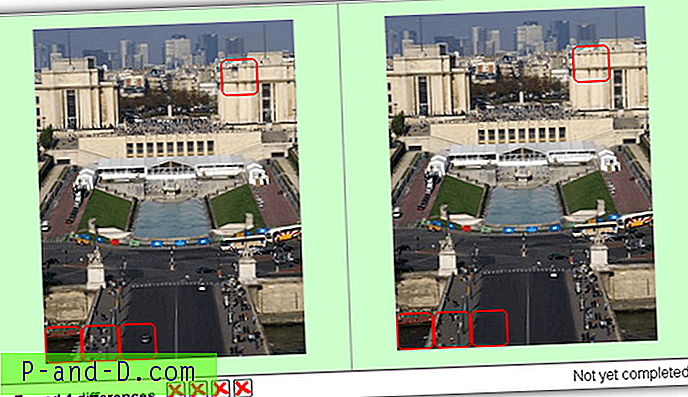

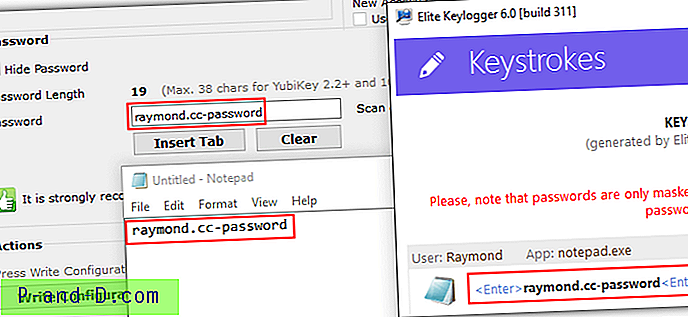

La nouvelle YubiKey prend en charge le mode de mot de passe statique qui vous permet d'insérer facilement un même mot de passe en touchant le capteur. Ce mode de mot de passe statique fonctionnera sur la plupart des applications, mais il est en fait très dangereux car le mot de passe statique peut être capturé par un enregistreur de frappe. Comme vous pouvez le voir sur la capture d'écran ci-dessous, la boîte rouge en haut à gauche est le mot de passe statique configuré pour une YubiKey à l'aide de l'outil de personnalisation. La boîte rouge en bas à gauche est le mot de passe statique inséré par YubiKey après avoir touché le capteur. Enfin, la troisième case à droite montre un enregistreur de frappe capturé le mot de passe statique qui a été entré dans un bloc-notes.

Bien qu'il soit certainement sûr d'utiliser le mode de mot de passe à usage unique de YubiKey, essayez d'éviter d'utiliser le mode de mot de passe statique car il ne fournit que la commodité mais sacrifie la sécurité.