Un système d'exploitation Windows contient environ 40 à 50 millions de lignes de code et il y a certainement des erreurs de programmation qui peuvent causer des problèmes dans Windows, ce qui incombe aux experts en sécurité ou aux pirates pour trouver une porte dérobée exploitable. C'est pourquoi il est très important qu'un ordinateur exécutant le système d'exploitation Windows, en particulier ceux qui sont connectés à Internet, soit toujours à jour avec les correctifs ou correctifs actuels pour s'assurer qu'il est stable et fiable.

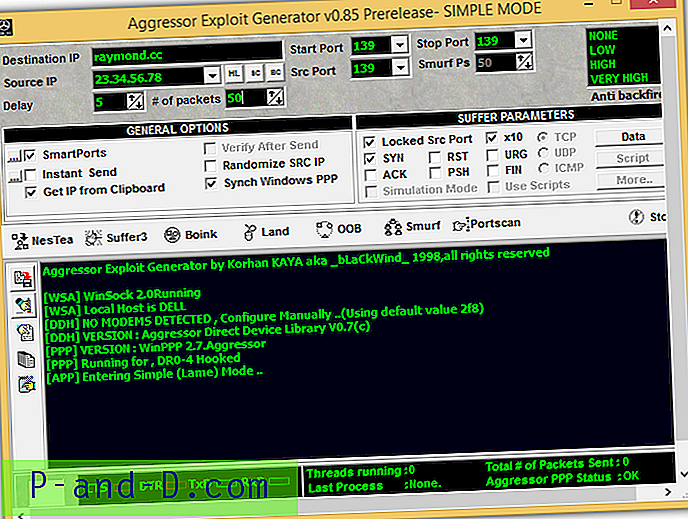

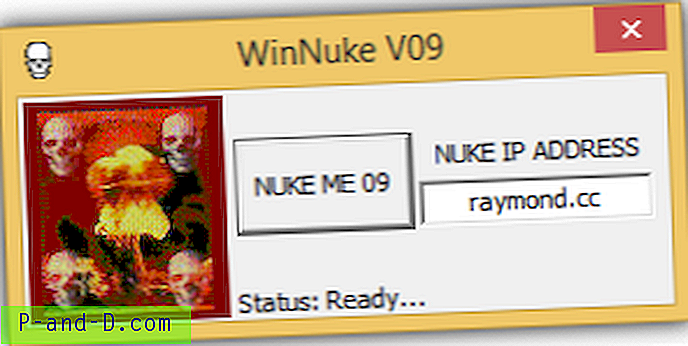

Il est réconfortant de savoir que chaque nouvelle version de Windows est moins vulnérable aux attaques à distance qui peuvent planter l'ordinateur avec un écran bleu de la mort. De retour dans Windows 95, il existait de nombreux types d'attaques par déni de service pouvant entraîner le blocage du système. De plus, peu d'utilisateurs connaissaient Windows Update pour vérifier et installer automatiquement les mises à jour de sécurité à ce moment-là et la plupart de ces outils d'attaque sont assez faciles à utiliser pour les débutants en entrant simplement l'adresse IP de la victime. Même l'outil d'attaque Windows le plus avancé à l'époque appelé Aggressor Exploit Generator a un mode simple qui peut lancer une attaque NesTea, Suffer3, Boink, Land, OOB et Smurf à partir de Windows 95 avec un clic de souris.

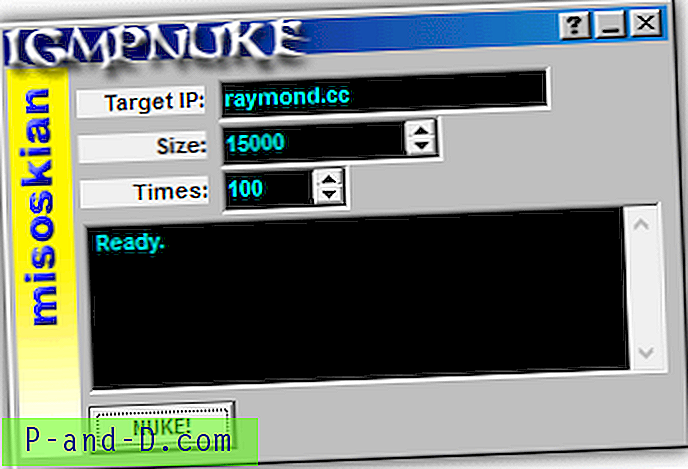

Tous les outils DoS qui peuvent planter Windows 95 ont été corrigés dans Windows 98, mais ils étaient alors vulnérables aux gros paquets IGMP. Un IGMP Nuker créé par Misoskian est disponible publiquement pour quiconque peut l'utiliser pour planter le système Windows 98 en entrant simplement l'adresse IP de l'ordinateur distant.

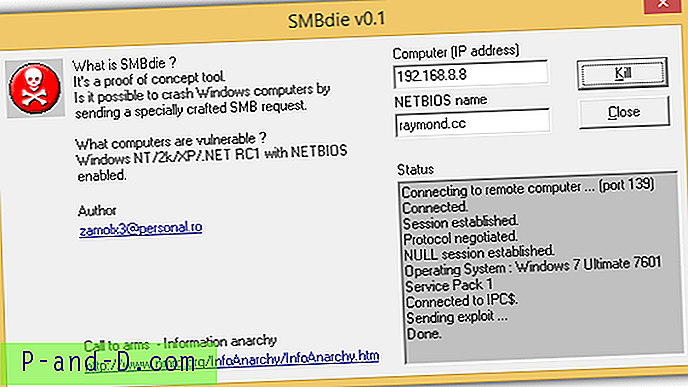

Windows XP est venu plus tard, mais n'a pas non plus été épargné par les attaques nucléaires. Zamolx3 a créé un outil de preuve de concept pour planter facilement Windows XP avec un écran bleu de la mort en envoyant une demande SMB spécialement conçue à un ordinateur XP en spécifiant simplement l'adresse IP et le nom de l'ordinateur. Bien que SMBDie nécessite une information supplémentaire qui est le nom NETBIOS, il est assez facile de l'obtenir en envoyant une requête ping à l'adresse IP avec le commutateur -a. Quoi qu'il en soit, les ordinateurs exécutant Windows XP sans aucun Service Pack installé sont vulnérables à cette attaque.

Windows XP est venu plus tard, mais n'a pas non plus été épargné par les attaques nucléaires. Zamolx3 a créé un outil de preuve de concept pour planter facilement Windows XP avec un écran bleu de la mort en envoyant une demande SMB spécialement conçue à un ordinateur XP en spécifiant simplement l'adresse IP et le nom de l'ordinateur. Bien que SMBDie nécessite une information supplémentaire qui est le nom NETBIOS, il est assez facile de l'obtenir en envoyant une requête ping à l'adresse IP avec le commutateur -a. Quoi qu'il en soit, les ordinateurs exécutant Windows XP sans aucun Service Pack installé sont vulnérables à cette attaque.

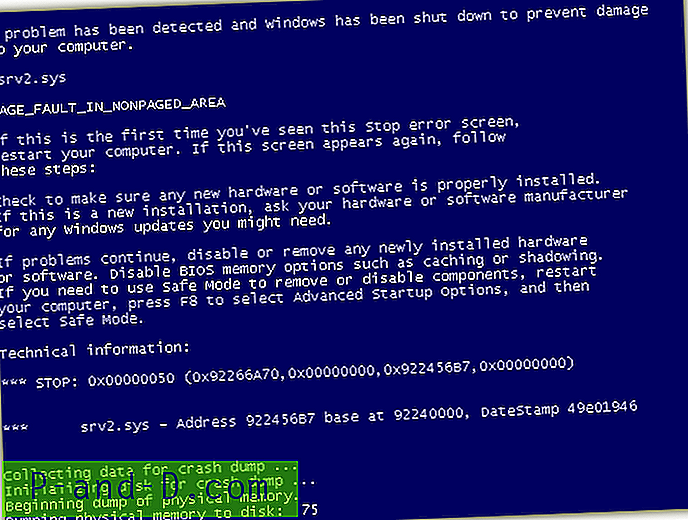

La plupart des gens conviendraient que Windows Vista n'est pas très stable, bien que l'interface utilisateur graphique soit agréable. Il est à l'abri de l'attaque SMBDie, mais malheureusement le nouveau SMB2.0 souffre d'une autre vulnérabilité qui peut provoquer un BSOD. Si l'ordinateur de la victime exécutant Windows Vista n'a pas le correctif installé et que le pare-feu Windows est désactivé, un écran bleu avec l'erreur PAGE_FAULT_IN_NONPAGED_AREA provoquée par srv2.sys sera présenté.

Le script d'attaque d'origine est écrit en Python. L'exécution du script dans Windows est aussi simple que l'installation d'ActivePython, modifiez le script pour remplacer IP_ADDR par l'adresse IP de la victime, enregistrez les modifications et exécutez-le. Il existe de nombreuses versions binaires de Windows qui sont faciles à utiliser, mais celle qui est toujours disponible est SMB2Nuke par www.illmob.org. De la même manière que le bon vieil outil WinNuke, entrez simplement l'adresse IP de la victime et cliquez sur un bouton pour lancer l'attaque.

Un Windows Vista nouvellement installé qui n'a pas encore été mis à jour est certainement vulnérable à l'arme nucléaire SMB 2.0, mais le pare-feu Windows activé par défaut est capable de se protéger contre l'attaque. Vous pouvez télécharger la mise à jour officielle MS09-050 depuis Microsoft Security TechCenter. Windows 7 est généralement à l'abri des attaques SMB2.0 car seule la version Release Candidate (RC) est affectée.

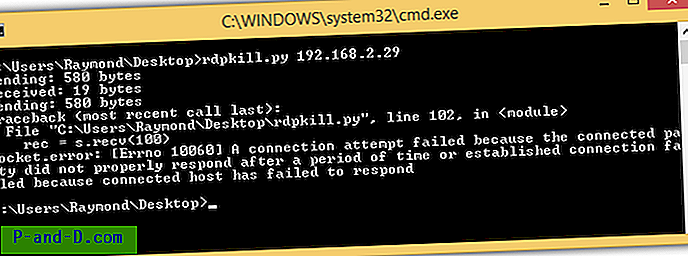

Bien que des vulnérabilités de sécurité existent dans chaque version de Windows, le système d'exploitation est assez sûr contre ces attaques tant qu'il n'y a pas de preuve de concept publiée publiquement où tout le monde peut en abuser. Il y a eu un cas en 2012 où le chercheur en sécurité Luigi Auriemma a trouvé une vulnérabilité dans Remote Desktop. Quelqu'un d'autre s'est emparé du code et a publié son outil Proof of Concept dans un script Python qui peut planter un ordinateur Windows avec Remote Desktop activé avec écran bleu de la mort.

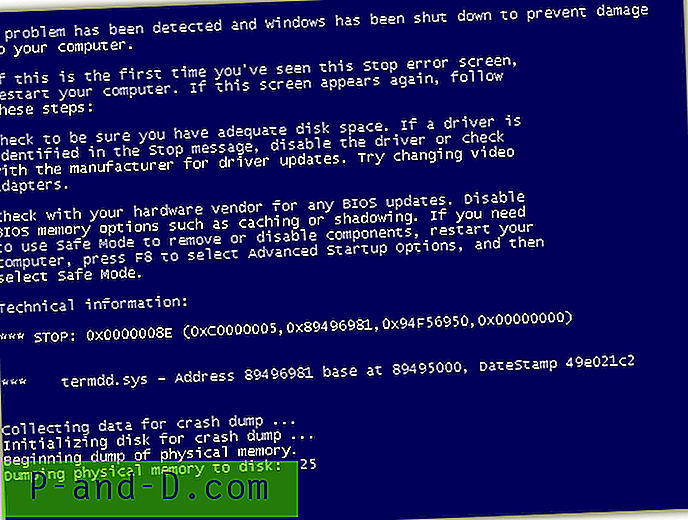

illmob.org a rendu l'attaque beaucoup plus facile à exécuter via un programme exécutable Windows. Téléchargez, exécutez, entrez l'adresse IP de l'ordinateur avec Remote Desktop activé et cliquez sur le bouton "Nuke it!" bouton. L'ordinateur de la victime recevra instantanément un écran bleu indiquant une erreur avec le fichier affecté termdd.sys. Le fichier termdd.sys est un pilote de serveur de bureau à distance, il vous indique donc que l'écran bleu est provoqué par Remote Desktop.

Windows XP, Vista et 7 sont vulnérables aux attaques MS12-020. Si votre ordinateur n'est pas entièrement à jour pour certaines raisons, vous pouvez télécharger et installer manuellement le correctif MS12-020 à partir du site Web officiel de Microsoft.

Notes finales : Comme vous pouvez le voir, la mise à jour de votre système d'exploitation Windows est vitale pour prévenir les attaques de vulnérabilités connues. Vous devrez également vous assurer que les logiciels tiers sont également toujours à jour, et il est également important d'avoir un bon logiciel antivirus protégeant votre ordinateur contre les logiciels malveillants.