Tant qu'il y a un accès physique à un ordinateur, il est toujours possible d'accéder au système d'exploitation même s'il est protégé par mot de passe. Par exemple, vous pouvez utiliser Kon-Boot pour vous connecter à n'importe quel compte d'utilisateur sous Windows avec n'importe quel mot de passe en démarrant l'ordinateur avec le CD ou USB. Si le BIOS est sécurisé avec un mot de passe pour éviter de changer l'ordre de démarrage, vous pouvez changer les cavaliers ou retirer la batterie de la carte mère pour effacer les paramètres CMOS. Tant que vous pouvez démarrer l'ordinateur avec CD ou USB, il existe de nombreux outils qui vous permettent de réinitialiser le mot de passe du compte utilisateur même si vous ne connaissez pas le mot de passe d'origine.

Voici une méthode intéressante que j'ai récemment découverte qui vous permet de planter une porte dérobée sur votre système d'exploitation Windows 7 afin que vous puissiez toujours réinitialiser ou même ajouter un nouveau compte d'utilisateur sans même vous connecter au préalable à Windows. Cette méthode est un peu restrictive car elle nécessite un privilège d'administrateur sur l'ordinateur pour apporter des modifications au système, mais elle n'implique pas l'installation de logiciel tiers ou la modification de fichiers système comme l'ancien DreamPackPL. Cette porte dérobée vous permet d'exécuter l'invite de commande (cmd.exe) avec les privilèges système à partir de l'écran de connexion de Windows 7. Ainsi, avec une invite de commande de privilèges système entre vos mains, vous pouvez réellement faire beaucoup de choses, y compris la création de nouveaux comptes pour réinitialiser le mot de passe administrateur pour accéder à Windows protégé par mot de passe. Consultez ces instructions étape par étape:

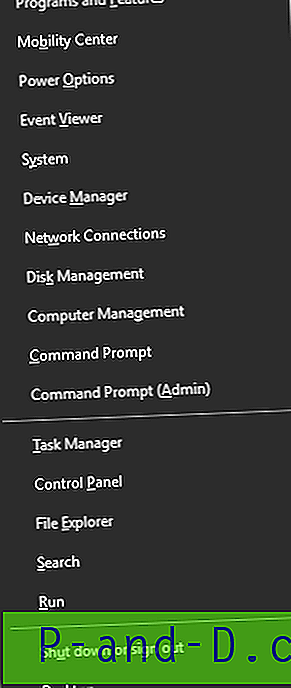

1. Tout d'abord, assurez-vous que vous êtes connecté en tant qu'administrateur. Cliquez sur le bouton Démarrer, tapez cmd dans la barre de recherche des programmes et des fichiers, cliquez avec le bouton droit sur le cmd.exe affiché dans la liste et sélectionnez «Exécuter en tant qu'administrateur».

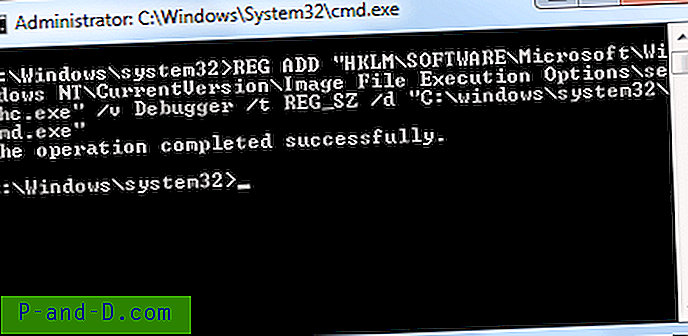

2. Copiez la commande ci-dessous et collez-la dans l'invite de commandes.

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Options d'exécution de fichier image \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Si vous voyez le message qui dit «L'opération s'est terminée avec succès», cela signifie que vous avez installé la porte dérobée. Sinon, assurez-vous que vous êtes connecté à un compte d'utilisateur avec des privilèges d'administrateur et exécutez également le cmd en tant qu'administrateur.

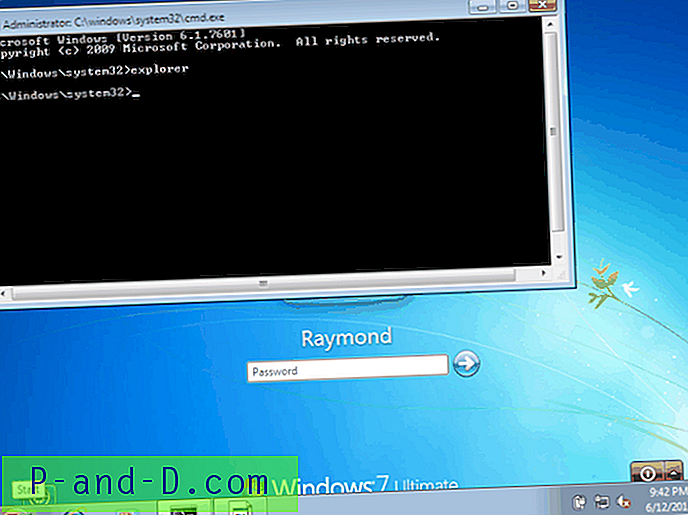

3. Lorsque vous êtes sur l'écran de connexion, vous pouvez soit appuyer 5 fois sur la touche MAJ en continu ou Alt + Maj + Impr écran qui ouvrira une invite de commande avec des privilèges système. Vous pouvez maintenant faire ce que vous voulez, comme taper:

Explorer - Pour lancer l'explorateur et vous donner accès au menu Démarrer et à la barre des tâches. Toute tentative d'exécution de l'Explorateur Windows entraînera une erreur indiquant «Le processus du serveur n'a pas pu être démarré car l'identité configurée est incorrecte. Vérifiez le nom d'utilisateur et le mot de passe". Si vous devez vérifier les fichiers et dossiers du système, utilisez plutôt la commande dir dans cmd.

Net user user_name new_password - Cette commande vous permet de définir un nouveau mot de passe pour n'importe quel nom d'utilisateur sans connaître le mot de passe actuel.

Net user user_name password / add - Cette commande vous permet d'ajouter un nouvel utilisateur au système afin que vous puissiez vous connecter à Windows sans toucher aux comptes d'utilisateurs existants.

Cette preuve de concept existe depuis très longtemps et n'est pas vraiment un exploit, c'est pourquoi Microsoft n'a pas l'intention de le patcher et de le bloquer. Pour supprimer ou désinstaller la porte dérobée, supprimez simplement la valeur de registre que vous avez ajoutée ou collez la commande ci-dessous dans une invite de commande élevée, puis appuyez sur la touche Y pour confirmer la suppression.

REG DELETE "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe"

Voici une explication simple sur le fonctionnement de cette porte dérobée. Dans l'écran de connexion Windows, vous êtes autorisé à activer les touches rémanentes ou à contraste élevé à l'aide des touches de raccourci (Maj x 5 OU Alt + Maj + Impr écran). Tentative d'activer l'un ou l'autre en lançant le fichier sethc.exe. L'ajout du registre fourni indiquera à Windows que vous souhaitez exécuter cmd.exe en tant que débogueur pour sethc.exe, mais le problème est que Windows ne vérifie pas s'il s'agit d'un débogueur valide. Ainsi, chaque fois que vous essayez de lancer des touches rémanentes ou un contraste élevé dans l'écran de connexion de Windows 7, vous exécuterez plutôt l'invite de commande.

Ci-dessous, une démo vidéo pour montrer comment tout cela fonctionne.

![[Proximité] Le téléphone affiche toujours un voyant rouge.](http://p-and-d.com/img/tech-tips/607/phone-always-showing-red-light.jpg)

![[Fix] Erreur de l'Explorateur de fichiers Windows ne peut pas trouver "" dans Windows 10](http://p-and-d.com/img/microsoft/639/file-explorer-error-windows-cannot-find-windows-10.jpg)