Il y a quelques mois, un de mes clients m'a informé que lorsqu'ils accèdent à leur site Web via Google, ils sont automatiquement redirigés vers un site d'attaque signalé par Firefox. Cependant, ils n'ont aucun problème pour accéder directement au site Web. Lorsqu'un site Web de confiance est redirigé vers un site Web d'attaque, cela indique que le site Web a été piraté et certains scripts ont été modifiés pour créer la redirection automatisée.

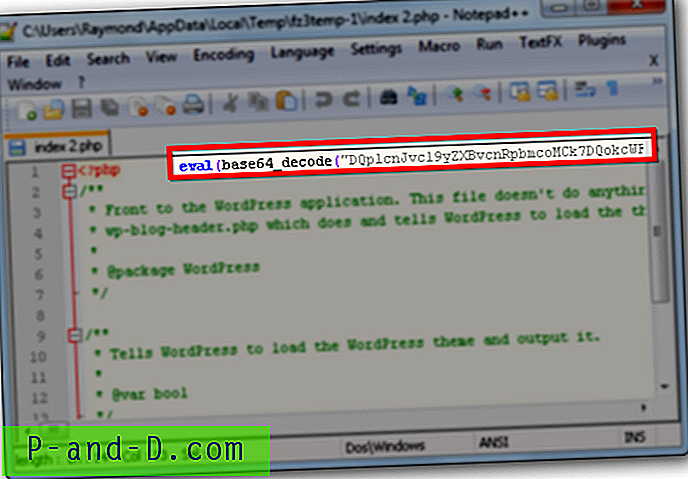

Quand j'ai vu certains des fichiers PHP, il y avait beaucoup d' eval (le code base64_decode a été ajouté après

Après quelques semaines, j'ai remarqué que tous les sites Web de Worpdress étaient à nouveau infectés par le code malveillant! Ce que j'ai fait auparavant, c'était seulement de nettoyer la redirection, mais je n'ai pas cherché plus loin la cause de l'injection de code malveillant. Après enquête, il semble que l'un de mes clients a activé un thème qui utilise un script TimThumb.php ancien et vulnérable lorsque la dernière version est aujourd'hui à 2.8.10. Le remplacement de l'ancien tiumthumb.php par le dernier devrait empêcher le site Web d'être injecté avec un code malveillant. Pour nettoyer le site Web, j'ai trouvé un script PHP qui peut explorer automatiquement tous les fichiers PHP sur le site Web et supprimer tout code eval base64_decode malveillant connu. Voici à quoi ressemble le code malveillant lorsqu'il est inséré dans un fichier PHP. Il peut y avoir plusieurs codes injectés dans un seul fichier PHP, vous devrez donc vérifier l'ensemble du fichier.

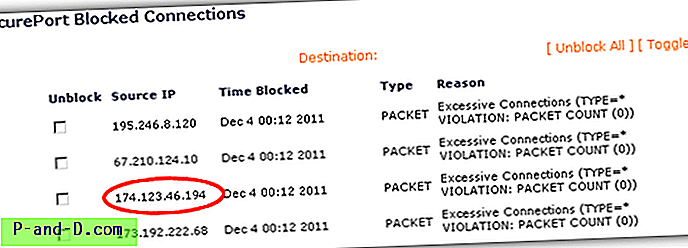

Les lettres et chiffres aléatoires sont codés avec la base 64 et il est possible de les décoder à partir de certains des services en ligne qui offrent un tel service. Après avoir décodé la base64, toute personne issue de moteurs de recherche tels que Yahoo, Google, Bing et etc. est automatiquement redirigée vers minkof.sellclassics.com.

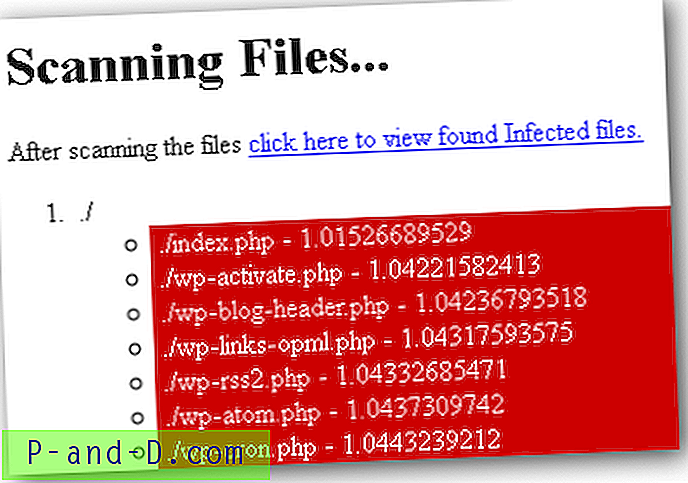

Pour commencer à nettoyer le code malveillant de base64_decode injecté, tout ce que je dois faire est de télécharger le brillant fichier cleaner_2.5.php écrit par PHP Beginners à la racine du domaine, puis d'exécuter le script à partir du site Web. Par exemple, http://www.test.com/cleaner_2.5.php. Le script commencera à analyser et à supprimer tout code malveillant détecté des fichiers PHP. Veuillez vous assurer de sauvegarder vos fichiers de site Web avant d'exécuter ce script afin qu'il soit possible d'annuler toutes les modifications apportées par le script de nettoyage.

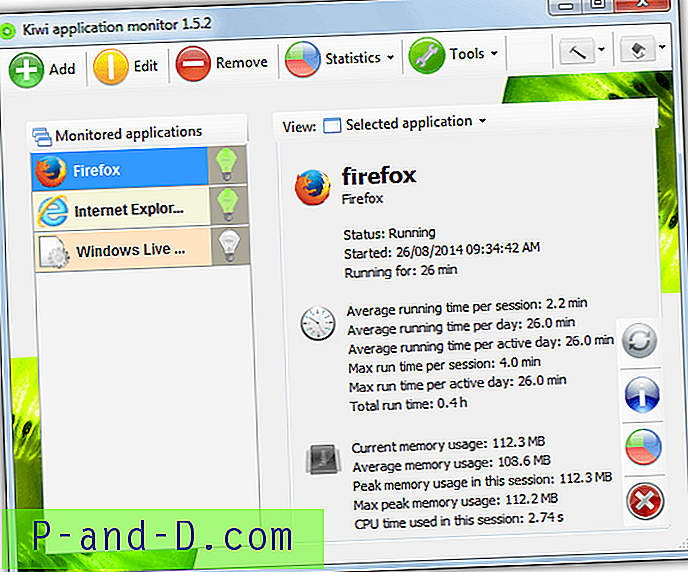

Lorsque le script de nettoyage a terminé l'analyse, il montrera la quantité de fichiers trouvés infectés. Ce script plus propre est un excellent économiseur de temps et d'efforts! Assurez-vous de changer l'utilisateur et le mot de passe de la base de données WordPress après le nettoyage. Si votre site Web continuait à être piraté après le nettoyage et ne savait pas quelle était la cause, il est possible que l'attaquant ait déposé des fichiers au fond de certains dossiers qui lui donnent accès à votre site Web. Vous pouvez exécuter le script du scanner et envoyer le résultat de l'analyse à l'auteur du script à l'adresse  .

.

Télécharger Cleaner Script | Télécharger le script du scanner