Le protocole FTP existe depuis assez longtemps et est encore couramment utilisé aujourd'hui pour télécharger des fichiers sur des serveurs Web. Le FTP est bien connu pour être non sécurisé car les données sont transférées en texte clair qui peut être lu directement à partir d'un renifleur de paquets. Cela signifierait que les informations de connexion FTP contenant le nom d'utilisateur et le mot de passe peuvent être capturées par un renifleur de paquets lorsque le logiciel client FTP établit une connexion à un serveur FTP. Le chiffrement peut être utilisé dans FTP en utilisant le protocole SFTP ou FTPS au lieu du FTP non sécurisé.

Non seulement FTP révèle les informations de connexion en texte clair, mais les fichiers transférés entre le client et le serveur peuvent être interceptés et réassemblés par un renifleur de paquets pour montrer quels fichiers sont téléchargés vers ou téléchargés depuis le serveur FTP. Ceci est utile pour les administrateurs pour détecter le transfert non autorisé de fichiers confidentiels de l'entreprise lors d'un audit du trafic réseau, mais peut également être utilisé de manière abusive. Ici, nous allons vous montrer 5 programmes gratuits de reniflage de paquets qui ont la capacité de reconstruire des fichiers qui sont transférés via FTP. 1. Intercepter-NG

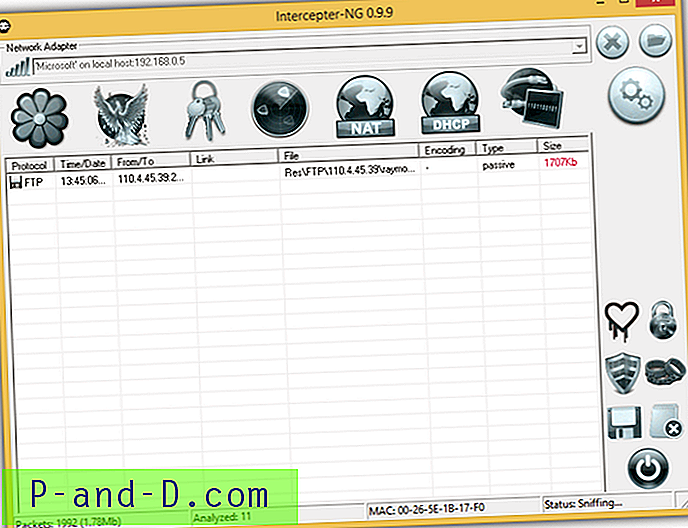

Intercepter-NG est une boîte à outils réseau qui a la capacité de reconstruire des fichiers transférés en protocole FTP. Autre que FTP, il prend également en charge la reconstruction de fichiers à partir du protocole HTTP \ IMAP \ POP3 \ SMTP \ SMB. Outre la reconstruction de fichiers, Intercepter-NG est capable de flairer les messages de chat et les mots de passe, de capturer les paquets bruts et d'effectuer quelques exploits tels que Heartbleed, SMB Hijack, HTTP Injection, ARP spoofing et etc.

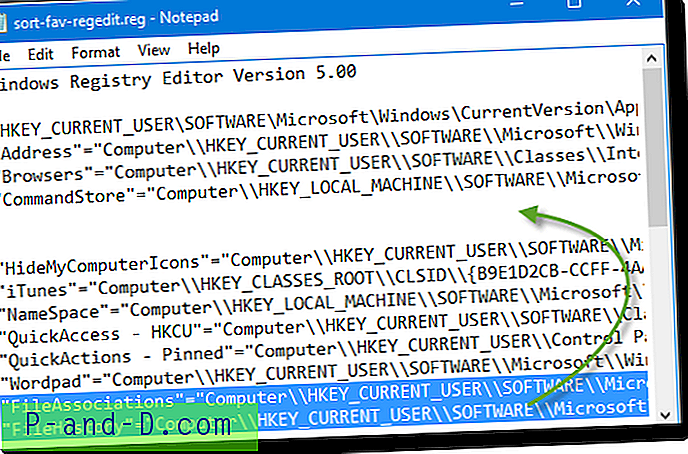

Pour commencer à flairer les paquets réseau et reconstruire les fichiers transférés en FTP, il est tout d'abord important de sélectionner l'interface que vous allez utiliser pour flairer en cliquant sur l'icône de l'adaptateur réseau située en haut à gauche. En cliquant dessus, vous basculerez entre Ethernet et Wi-Fi. Cliquez ensuite sur le menu déroulant pour sélectionner l'adaptateur actif, puis cliquez sur l'icône de lecture pour commencer à renifler. Accédez au « Mode de résurrection » et les fichiers reconstruits y seront répertoriés.

Télécharger Intercepter-NG

2. Analyseur de protocole réseau SoftPerfect

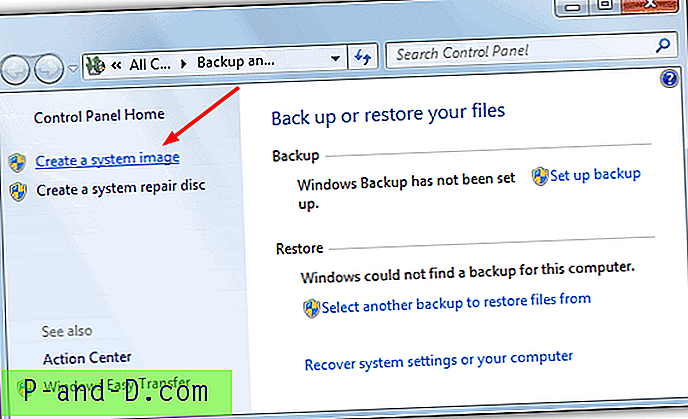

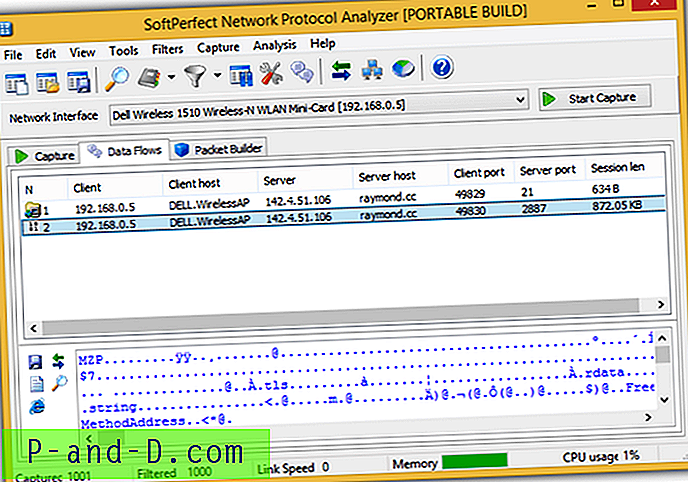

SoftPerfect Network Protocol Analyzer est un renifleur de paquets gratuit pour l'analyse et le débogage des connexions réseau. Bien qu'il ne soit pas livré avec un moyen automatisé de réassembler les fichiers dans les paquets, nous vous montrerons combien il est facile de les reconstruire en quelques étapes. La première étape consiste à sélectionner l'interface réseau actuellement utilisée pour flairer les paquets et à cliquer sur le bouton Démarrer la capture. Lorsque vous avez fini de capturer les paquets, cliquez sur Capture dans la barre de menus et sélectionnez Reconstruire les sessions TCP qui vous amènera à l'onglet Flux de données.

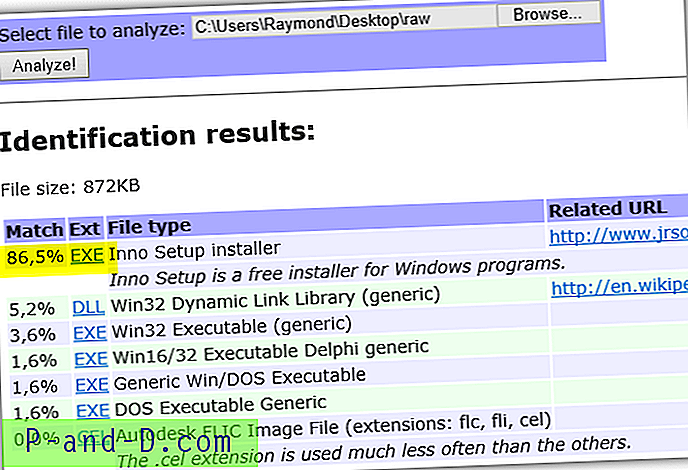

Prenez note du port du serveur et de la durée de la session. Si vous voyez un port 21 suivi d'une plus grande taille de la durée de la session, c'est probablement un fichier en cours de transfert. Sélectionnez le flux de données et cliquez sur l'icône d'enregistrement située en bas à gauche, puis sélectionnez «Enregistrer en tant que données brutes». Vous pouvez ensuite utiliser l'un des outils mentionnés dans cet article pour identifier le type de fichier. Alternativement, si le fichier est relativement petit, vous pouvez le télécharger vers un identifiant de fichier TrID en ligne pour identifier le format du fichier.

Un utilisateur avancé peut instantanément dire que les premiers octets affichant «MZA» sont un fichier exécutable.

Télécharger SoftPerfect Network Protocol Analyzer

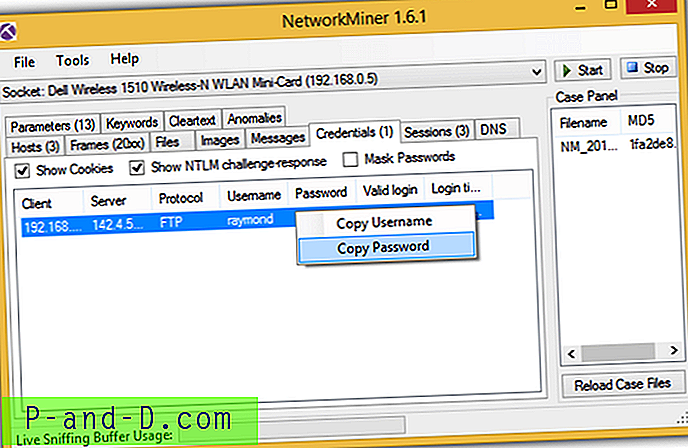

3. NetworkMiner

NetworkMiner est en fait un outil d'analyse médico-légale de réseau très puissant et plus convivial par rapport à WireShark. La reconstruction de fichiers fonctionne correctement sur un adaptateur Ethernet, mais la capture sans fil nécessite un adaptateur AirPcap pour fonctionner au mieux, tandis que les adaptateurs sans fil internes ne parviendront probablement pas à réassembler un fichier à partir d'un paquet capturé. Cependant, d'autres fonctionnalités telles que l'extraction des informations de connexion continueront de fonctionner.

Un autre avantage de NetworkMiner est la possibilité d'analyser les fichiers PCAP exportés à partir d'autres logiciels de capture de paquets tels que WireShark et tcpdump.

Télécharger NetworkMiner

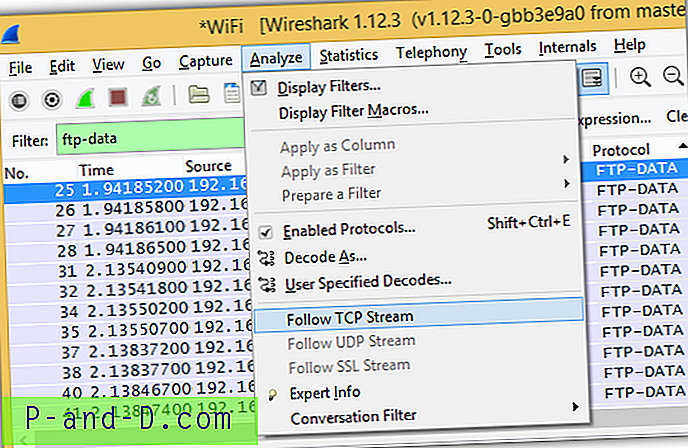

4. Wireshark

Bien que Wireshark soit principalement utilisé par les professionnels pour capturer et analyser les paquets car il n'est pas très convivial, nous constatons qu'il est en fait assez facile de trouver des données transmises par FTP en utilisant la fonction de recherche, de suivre le flux TCP et enfin d'enregistrer l'intégralité de la conversation sous un fichier brut.

Dans la barre de filtre, saisissez ftp-data dans la case et appuyez sur Entrée. Cliquez sur Analyser dans la barre de menu et sélectionnez «Suivre le flux TCP».

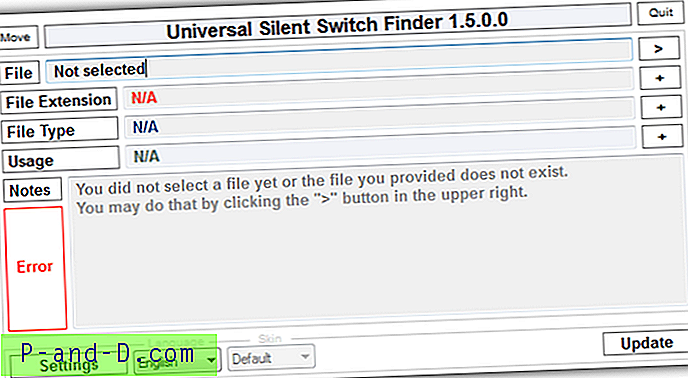

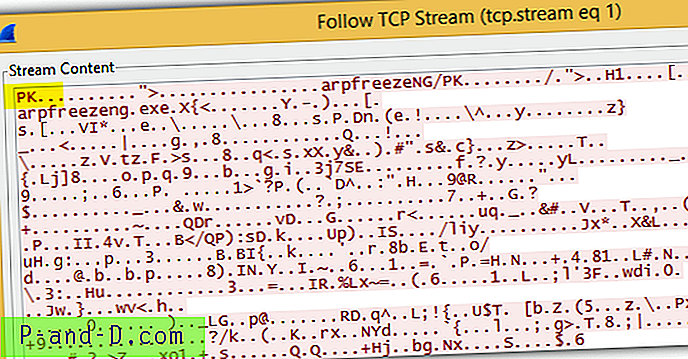

Prenez note des premiers octets du contenu du flux qui vous donneront une idée de l'extension du fichier. L'exemple ci-dessous montre PK qui est un format de fichier ZIP. En fait, l'en-tête du fichier montre également le nom du fichier zip qui est arpfreezeNG.

Pour reconstruire le fichier, sélectionnez simplement Raw et cliquez sur le bouton Enregistrer sous. Puisqu'il s'agit d'un fichier zip, vous devez l'enregistrer avec une extension .ZIP et de préférence en tant que arpfreezeNG.zip si vous souhaitez conserver le nom de fichier d'origine.

Télécharger Wireshark

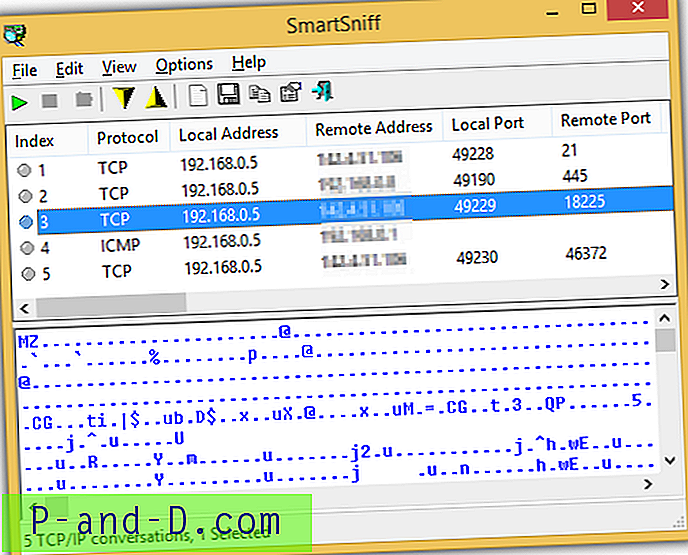

5. SmartSniff

SmartSniff est un renifleur de paquets gratuit créé par Nirsoft et une fonctionnalité très utile trouvée sur cet outil est la possibilité de capturer en utilisant des sockets brutes et sans le pilote WinPcap tiers. Cependant, la méthode des sockets bruts est connue pour ne pas fonctionner sur tous les systèmes en raison de l'API Windows. Si vous avez capturé un grand nombre de paquets, il peut ne pas être facile de rechercher les données de paquet contenant les fichiers transférés.

Comme vous pouvez le voir sur la capture d'écran ci-dessus, les premiers octets affichés dans le volet inférieur vous donnent un indice que les données brutes sont un fichier exécutable. Appuyez sur Ctrl + E pour exporter les flux TCP / IP et assurez-vous de les enregistrer en tant que type «Fichiers de données brutes - Local (* .dat)». Renommez l'extension .dat en .exe et vous obtenez le fichier reconstruit.

Télécharger SmartSniff