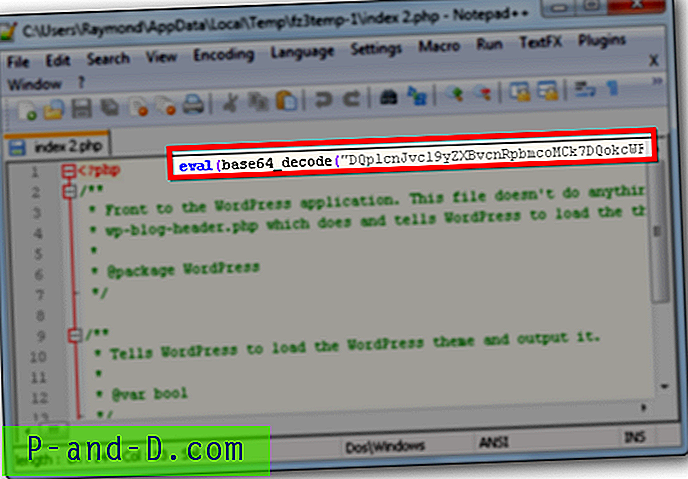

Il existe de nombreuses raisons pour lesquelles WordPress est l'un des systèmes de gestion de contenu (CMS) les plus utilisés aujourd'hui. Il est facile à installer et à entretenir, très convivial et contient de nombreux thèmes et plugins gratuits qui peuvent être installés en quelques clics de souris. Cependant, il est également susceptible d'être piraté si votre site Web exécute une version obsolète de WordPress ou d'un plugin. Il y a environ un an, une vulnérabilité a été trouvée dans le populaire script PHP TimThumb qui est largement utilisé pour redimensionner automatiquement les images. Les pirates ont eu accès à de nombreux sites Web exécutant WordPress avec TimThumb et infectant tous les fichiers PHP avec eval (code base64_decode pour rediriger tous les visiteurs provenant du moteur de recherche vers les sites Web de leur choix.

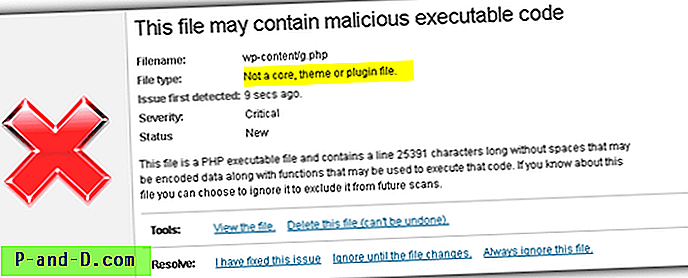

Vous pouvez facilement nettoyer les codes malveillants gzinflate / eval (base64_decode de tous les fichiers PHP en utilisant ce script plus propre pour regagner le trafic du moteur de recherche, mais malheureusement, utiliser le script seul n'est pas suffisant. Vous remarquerez peut-être que votre site Web est à nouveau piraté et même si vous avez mis à jour la dernière version de TimThumb car le pirate a déjà planté quelques portes dérobées. Le seul moyen d'empêcher votre site Web d'être constamment piraté est de localiser la porte dérobée et de la supprimer de votre serveur. La porte dérobée peut soit être un fichier indépendant par lui-même ou juste un morceau de code incorporé dans un fichier PHP légitime. J'ai essayé quelques plugins de sécurité pour WordPress et j'ai trouvé que le plugin Wordfence pour WordPress est l'un des meilleurs sur le marché car il est capable de vérifier l'intégrité du noyau WordPress, des plugins et des fichiers de thèmes. Si les fichiers semblent différents des versions originales, ils seront affichés dans les résultats de l'analyse et vous pourrez voir comment les fichiers ont changé. En dehors de cela, Wordfence peut également dire s'il existe des fichiers suspects inconnus situés dans le répertoire d'installation de WordPress.

Veuillez noter que la version gratuite de Wordfence analyse uniquement les fichiers principaux de WordPress. Si vous souhaitez analyser les fichiers de thème et de plug-in, vous devrez vous abonner au moins à l'adhésion Pro qui coûte 17, 95 $ par an. Bien que l'adhésion Pro ne vous donne qu'une seule clé API premium, vous pouvez en fait l'utiliser pour analyser plusieurs sites Web un à la fois après avoir terminé l'analyse en supprimant la clé clé premium et en recréer une nouvelle dans la zone Gérer les clés API Wordfence pour l'utiliser. sur un autre site Web.

Après avoir supprimé 2 fichiers de porte dérobée trouvés par Wordfence, tous les sites Web WordPress hébergés sous mon compte d'hébergement partagé ont toujours été infectés par le code PHP malveillant après quelques jours. Je suis vraiment frustré et j'ai décidé de vérifier manuellement les journaux d'accès brut trouvés dans cPanel bien que je ne sois pas sûr de ce que je recherche. Les journaux d'accès bruts contiennent des milliers de lignes et parcourir toutes les lignes de 6 sites Web est tout simplement impossible. J'ai donc effectué un filtrage et les fichiers journaux sont devenus beaucoup plus petits. Reportez-vous au didacticiel vidéo ci-dessous pour savoir comment filtrer les lignes à l'aide de Notepad ++.

Filtrage des journaux d'accès bruts

1. Filtrez les demandes GET. Fondamentalement, les demandes GET sont uniquement destinées à la récupération de données et elles ne peuvent causer aucun dommage. Ce filtre devrait réduire vos fichiers journaux de 80%.

2. Filtrez les requêtes POST pour wp-cron.php demandées par votre site Web. Cela ressemble à l'exemple ci-dessous:

111.222.333.444 - - [25 / Jul / 2012: 01: 42: 14 +0800] “POST /wp-cron.php?doing_wp_cron=1343151734.5347619056701660156250 HTTP / 1.0” 200 - “-” “WordPress / 3.4.1; http://www.yourwebsite.com ”

3. Continuez à filtrer les requêtes POST sécurisées pour réduire davantage la taille du fichier journal pour une analyse plus facile.

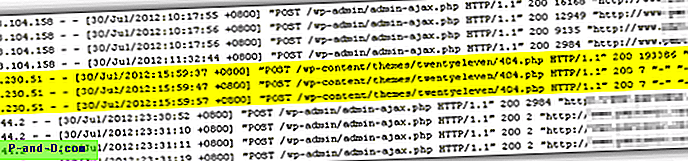

Lors de l'analyse des fichiers journaux, j'ai vu une demande suspecte où une adresse IP russe sans référence et informations sur l'agent utilisateur a fait une demande POST toutes les 10 secondes sur le fichier 404.php pendant 3 fois.

J'ai comparé le fichier de thème 404.php avec la version originale et j'ai remarqué une ligne de code supplémentaire en haut du fichier.

J'ai contacté le support Wordfence et obtenu la confirmation de Mark Maunder que ce morceau de code est en effet malveillant et ils ont mis à jour leur Wordfence pour le détecter. Après avoir supprimé cette porte dérobée, les 6 sites Web wordpress hébergés sous le même compte d'hébergement sont restés propres pendant des semaines sans être piratés. Comme vous pouvez le voir, manquer une seule porte dérobée peut entraîner le piratage de tout votre site WordPress sous le même compte d'hébergement et il est très important de s'assurer que chaque porte dérobée est supprimée.

Bien que Wordfence n'ait pas réussi à nettoyer complètement toutes les portes dérobées des sites Web hébergés sous mon compte d'hébergement, je pense toujours que c'est l'un des meilleurs plugins de sécurité WordPress car il fait beaucoup plus que simplement vérifier l'intégrité des fichiers WordPress. Wordfence est mis à jour très souvent et offre un excellent support.

Remarque importante : assurez-vous de modifier tous vos mots de passe, y compris les comptes d'utilisateurs WordPress, FTP, cPanel et la base de données après avoir nettoyé la porte dérobée. N'oubliez pas également de mettre à jour les plugins, les thèmes et la version WordPress.