La fonctionnalité de contrôle de compte d'utilisateur existe depuis Windows Vista et peut toujours être trouvée implémentée sur Windows 10. Fondamentalement, UAC est une fonctionnalité de sécurité implémentée dans le système d'exploitation Windows pour empêcher les programmes potentiellement dangereux d'apporter des modifications à votre ordinateur. Même si votre compte d'utilisateur appartient au groupe d'administrateurs censé avoir un accès complet et illimité à l'ordinateur, vous êtes toujours soumis à la restriction UAC.

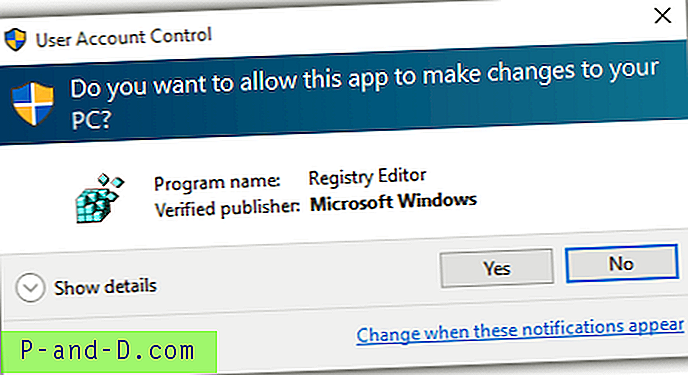

Lorsque vous exécutez une application qui a besoin de privilèges pour apporter des modifications de fichier ou de registre susceptibles d'affecter globalement tous les utilisateurs de l'ordinateur, une fenêtre de notification de contrôle de compte d'utilisateur s'ouvre. L'utilisateur peut soit cliquer sur le bouton Oui pour autoriser l'exécution du programme qui apportera des modifications à l'ordinateur, soit cliquer sur Non pour l'arrêter.

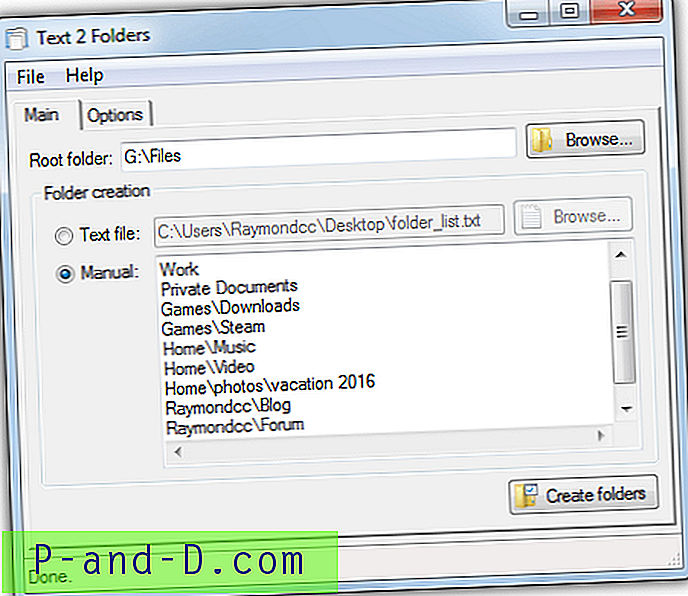

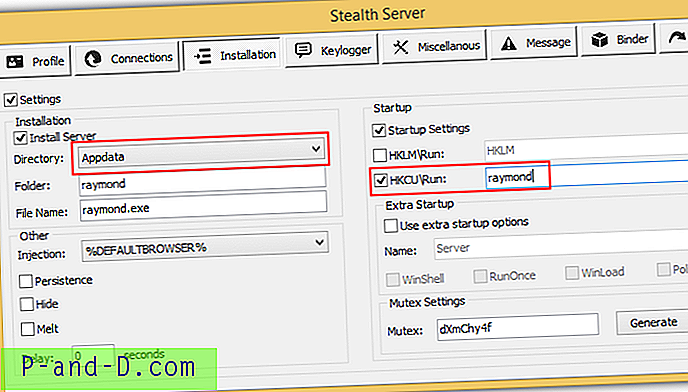

Si vous comparez les versions de Windows fournies avec et sans la fonction de contrôle de compte d'utilisateur (XP contre Vista et plus récent), XP a un taux d'infection de logiciels malveillants très élevé tandis que Windows plus récent nécessite un logiciel malveillant rootkit beaucoup plus sophistiqué et avancé pour pour prendre le contrôle total de l'ordinateur. Dans cet article, nous examinerons de plus près l'efficacité de la fonction de contrôle de compte d'utilisateur et ses faiblesses. Même avec l'UAC activé dans un système, un logiciel malveillant tel qu'un cheval de Troie RAT peut être créé pour être installé sur le système sans déclencher l'avis UAC. Cela se fait en configurant le générateur de serveur pour déposer le fichier malveillant dans le dossier de données d'application de l'utilisateur (% AppData%) et en ajoutant un raccourci vers le dossier de démarrage de l'utilisateur ou une entrée de registre dans HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run to s'exécuter automatiquement au démarrage de Windows.

Sans l'élévation UAC, le fichier malveillant n'a que des privilèges limités qui peuvent affecter l'utilisateur actuellement connecté, mais pas sur l'ensemble du système. Par exemple, le pirate connecté au système via un shell distant ne peut pas créer de nouveau répertoire dans Windows.

Cette fonctionnalité que l'on trouve couramment dans la plupart des RAT n'est pas vraiment digne d'être appelée un contournement UAC car elle s'exécute simplement en silence sans demander l'élévation UAC qui se termine avec des privilèges limités. Un véritable contournement UAC est lorsqu'une application obtient des privilèges administratifs complets via une porte dérobée sans déclencher la notification UAC et obliger l'utilisateur à cliquer sur le bouton Oui dans la fenêtre UAC.

Preuve de concept de contournement UAC

Une preuve de concept open source accessible au public pour vaincre le contrôle de compte d'utilisateur appelé UACMe peut être téléchargée gratuitement depuis GitHub. Il contient 12 méthodes populaires différentes utilisées par les logiciels malveillants pour contourner l'UAC. Pour tester chaque méthode différente de contournement UAC, ajoutez simplement un nombre de 1 à 12 après le nom de fichier. Par exemple:

Akagi32.exe 3

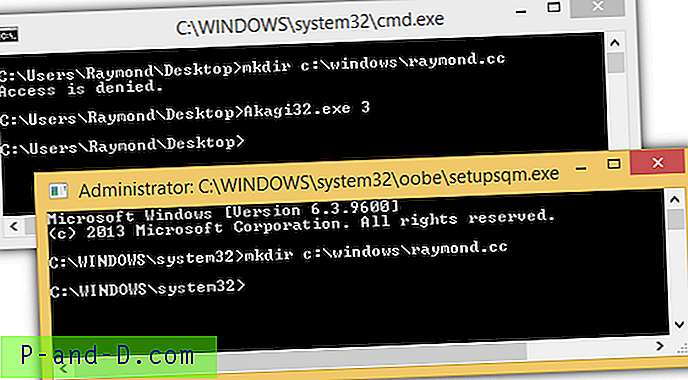

La capture d'écran ci-dessous montre un exemple d'utilisation d'UACMe pour lancer une invite de commande avec des privilèges administratifs sans la fenêtre de notification UAC.

Comme vous pouvez le voir dans la fenêtre d'invite de commande en arrière-plan, nous n'avons pas pu créer un nouveau dossier dans C: \ Windows avec l'erreur «Accès refusé». Ensuite, nous avons exécuté UACMe avec la méthode 3 et il utilise une méthode de porte dérobée pour lancer une autre invite de commande avec des privilèges administratifs sans superposer tout l'écran avec un avertissement UAC. Nous avons ensuite pu créer un nouveau répertoire dans C: \ Windows à l'aide de l'invite de commande lancée avec UACMe.

Les versions 32 bits et 64 bits sont disponibles pour UACMe, alors assurez-vous d'exécuter la version correcte en fonction de l'architecture de votre système d'exploitation Windows.

Télécharger UACMe

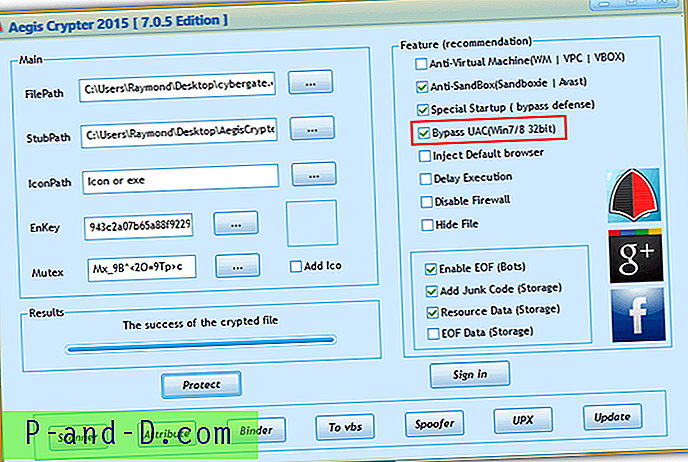

Bien qu'il soit assez rare de trouver une véritable fonctionnalité de contournement UAC implémentée dans un cheval de Troie RAT, cette puissante fonctionnalité de porte dérobée peut être trouvée sur certains crypteurs qui sont utilisés pour rendre un fichier malveillant indétectable par un logiciel antivirus. Nous avons testé l'un des crypteurs gratuits avec une option «Bypass UAC» activée et nous avons constaté que les résultats sont assez peu fiables.

Le chiffrement d'un fichier avec l'option «Contourner UAC» activée devrait donner un privilège administratif au fichier sans avoir besoin d'appeler la fenêtre d'élévation UAC. Cependant, certains fichiers cryptés fonctionnent bien alors que certains ne fonctionnent pas du tout.

Protection contre le contournement UAC

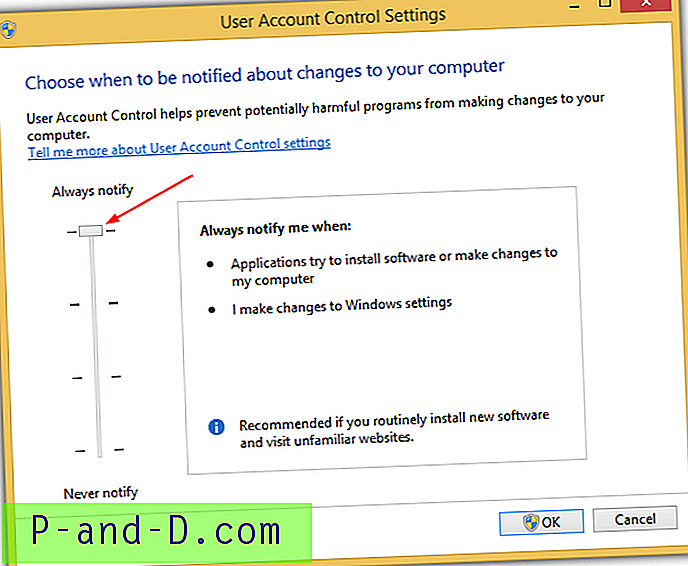

Le paramètre de contrôle de compte d'utilisateur par défaut qui est au troisième niveau n'est pas sûr et peut être contourné. La configuration de contrôle de compte d'utilisateur la plus efficace consiste à le définir au niveau le plus élevé (quatrième), c'est-à-dire à toujours avertir lorsque des programmes tentent d'installer un logiciel ou d'apporter des modifications à l'ordinateur ou aux paramètres Windows.

Une autre façon consiste à utiliser un compte utilisateur ou invité standard au lieu d'un compte administrateur créé après l'installation de Windows.

![Que faire à propos du message Gmail [tentative] de connexion suspecte empêchée?](http://p-and-d.com/img/social-media/712/what-do-about-gmail-message-suspicious-sign-prevented.png)